Главная страница Случайная страница

КАТЕГОРИИ:

АвтомобилиАстрономияБиологияГеографияДом и садДругие языкиДругоеИнформатикаИсторияКультураЛитератураЛогикаМатематикаМедицинаМеталлургияМеханикаОбразованиеОхрана трудаПедагогикаПолитикаПравоПсихологияРелигияРиторикаСоциологияСпортСтроительствоТехнологияТуризмФизикаФилософияФинансыХимияЧерчениеЭкологияЭкономикаЭлектроника

Определение зон безопасности на сетях связи и формирование набора требований к обеспечению безопасности

|

|

Зоны безопасности для оператора связи.

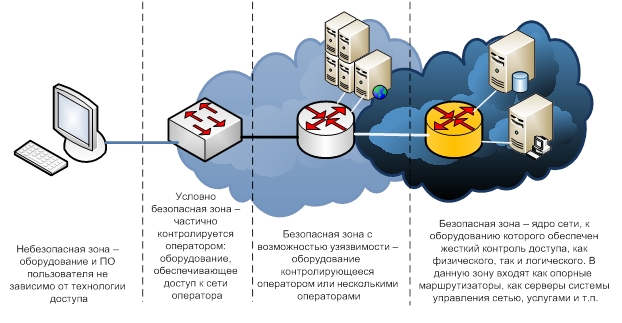

В основу определения зон безопасности второго сценария положим базовое представление сети согласно рисунку 4.

На уровне доступа находится оборудование пользователя и оборудование, отвечающее за доступ к сети. Там образом, на уровне доступа образуется следующие зоны:

- небезопасная зона, которая представлена оборудованием и ПО пользователя. Учитывая, что оборудование находится полностью под контролем пользователя, то требования безопасности к данной зоне могут быть заданы исходя из возможности ПО;

- условно безопасная зона – это оборудование доступа (точки доступа, базовые станции, коммутаторы LAN), радиоканалы и каналообразующее оборудование. Данное оборудование обеспечивает пользователю возможность получения услуги доступа в сеть, но находится в ведении оператора связи или субпровайдера. Оборудование доступа обычно реализует уровни не выше сетевого, но чаще всего обеспечивает физический и канальный уровни. Оно находится в пределах возможного доступа для физического воздействия (антропогенных и природных явлений, а также злого умысла, в том числе – электромагнитных воздействий). Требования к данной зоне задаются, исходя из возможностей как ПО, так и физической доступности оборудования;

- безопасная зона с возможностью уязвимостей включает в себя оборудование уровня агрегации, а также граничное оборудование, находящее в зонах ответственности нескольких операторов. Примерами такого оборудования являются шлюзы, граничные маршрутизаторы, серверы услуг (почта, файл-серверы, веб-серверы), а также коммутаторы и маршрутизаторы сегментов сети, которые находятся на территории клиентов или субпровайдеров (но находятся под контролем оператора связи) и могут частично управляться клиентами (например, хостинг). Требования к безопасности для этой зоны должны учитывать возможность несанкционированного физического доступа к оборудованию, возможность внедрения в систему управления сетевыми элементами, доступ к учетным записям пользователей.

- безопасной зоной можно считать оборудование, находящееся в доступности только персонала оператора связи согласно должностной инструкции, находящееся на территории оператора связи, не имеющее соединений с другими сетями. Требования к этой зоне должны включать политику внутренней безопасности оператора, требования к системе управления сетью и требования к подключению к узлам, не входящими в безопасную зону. Отметим отдельно, что серверы услуг не могут входить в данную зону, так как позволяют осуществлять доступ к ним пользователей и других операторов.

На рисунке 6 представлено делегирование по зонам безопасности для оператора связи, владеющего инфраструктурой.

Рисунок 6 – Зоны безопасности оператора связи

Рисунок 6 – Зоны безопасности оператора связи

Возможные места уязвимости определяются, исходя из зональности. Например, в небезопасной зоне уязвимыми оказываются все сетевые элементы и ПО, прежде всего из-за легкости физического доступа. В безопасной зоне уязвимым является ПО оборудования связи: причиной такой уязвимости может стать сбой ПО, обновление ПО, действия обслуживающего персонала – непреднамеренные или злонамеренные.

Дадим классификацию оборудования, относящегося к различным зонам безопасности, типов угроз, возникающих в каждой из зон, и базовых мероприятий, механизмов и средств, необходимых для осуществления указанных мероприятий (Таблица 1).

Отметим, что операторы, владеющие инфраструктурой, могут подразделяться на различные типы в соответствии с реестром операторов связи [16], но в таблице 1 такое разделение не предусмотрено.

Продолжение таблицы 1

| Оператор связи, владеющий инфраструктурой | Небезопасная зона | Пользовательское оборудование и ПО (включая оборудование широкополосного доступа) | НСД к ПО пользователя путем внедрении вредоносного кода. Ошибочные действия пользователя. Внедрение в логический канал. Подмена параметров аутентификации. | Установка и обновление антивирусного ПО. Обеспечение ПО и, при наличии, оборудования оборудование широкополосного доступа на стороне пользователя средствами организации защищенного логического канала на различных уровнях (прикладном, сетевом, канальном). Контроль за возможностью кэширования параметров аутентификации. Конфиденциальность пользовательской информации, в том числе параметров доступа и аутентификации, лежит в сфере ответственности пользователя, на что необходимо указывать при заключении договора и/или в лицензионном соглашении. |

| Условно безопасная зона | Оборудование доступа: точки доступа, базовые станции, коммутаторы LAN, радиоканалы и каналообразующее оборудование | Несанкционированное подключение каналов и/или устройств к сети оператора связи. Нарушение параметров логического соединения. Отказы, обусловленные физическим воздействием на сетевое оборудование и каналы связи. | Контроль за составом оборудования. Контроль за типом подключения. Контроль за состоянием логического канала связи на нижних уровнях и обеспечение возможности его восстановления. Обеспечение резервирования (логического и/или физического в зависимости от специфики сети). Мероприятия по обеспечению балансировки нагрузки и восстановлению канала | |

| Безопасно-уязвимая зона | Шлюзы в другие подсети и сети операторов, граничные маршрутизаторы, маршрутизаторы агрегации, кабельные линии связи, коммутаторы и маршрутизаторы сегментов сети | Неверные или умышленно вредные воздействия персонала. Несанкционированное подключение каналов и/или устройств к сети оператора связи. Отказы при перегрузках. Отказы, обусловленные физическим воздействием на сетевое оборудование и каналы связи. | Соблюдение требований по взаимодействию операторов и контроль за их выполнением согласно заключенному соглашению об уровне предоставления услуги (SLA). Контроль за составом оборудования. Контроль за типом подключения. Контроль за обновлением ПО используемого оборудования. Контроль за доступом к оборудованию персонала согласно должностным инструкциям. Контроль за системой управления и журналирование работы оборудования и действий персонала. Мониторинг статистических показателей работы оборудования, в частности, по трафику. Мероприятия по обеспечению балансировки нагрузки и восстановлению канала. Обеспечение резервирования (логического и/или физического в зависимости от специфики сети). |

Продолжение таблицы 1

| Безопасная зона | Опорные маршрутизаторы, системы управления сетью связи, системы биллинга, системы управления доступом к мультисервисным услугам, станционное оборудование. | Неверные или умышленно вредные воздействия персонала. Ошибки при разработке схем резервирования и как, следствие отказы, при перегрузках. | Соблюдение требований к обеспечению политики безопасности оператора (комплексные меры по обеспечению политики безопасности) и паспортизации сети. Контроль за обновлением ПО используемого оборудования. Контроль за точками подключения оборудования. Контроль за доступом к оборудованию персонала согласно должностным инструкциям. Контроль за системой управления и журналирование работы оборудования и действий персонала. Мониторинг статистических показателей работы оборудования. Обеспечение резервирования (логического и/или физического в зависимости от специфики сети). Журналирование работы оборудования, ПО и действий персонала, в том числе, автоматическое. Ведение журнала наилучших практик, используемых на сети. |

* - Существуют услуги, не подразумевающие обеспечение шифрования, контроля за состоянием логического соединения из конца в конец, качества обслуживания, конфиденциальности. То есть, услуга предоставляется пользователю «как есть» в сквозном соединении без гарантий. В этом случае должно отображаться соответствующее предупреждение