Главная страница Случайная страница

КАТЕГОРИИ:

АвтомобилиАстрономияБиологияГеографияДом и садДругие языкиДругоеИнформатикаИсторияКультураЛитератураЛогикаМатематикаМедицинаМеталлургияМеханикаОбразованиеОхрана трудаПедагогикаПолитикаПравоПсихологияРелигияРиторикаСоциологияСпортСтроительствоТехнологияТуризмФизикаФилософияФинансыХимияЧерчениеЭкологияЭкономикаЭлектроника

Технологии криптографической защиты информации

|

|

Криптография - это совокупность технических, математических, алгоритмических и программных методов преобразования данных (шифрование данных), которая делает их бесполезными для любого пользователя, у которого нет ключа для расшифровки. Криптографические преобразования обеспечивают решение следующих базовых задач защиты - конфиденциальности (невозможности прочитать данные и извлечь полезную информацию) и целостности (невозможность модифицировать данные для изменения смысла или внесения ложной информации).

Технологии криптографии позволяют реализовать следующие процессы информационной защиты:

- идентификация (отождествление) объекта или субъекта сети или информационной системы;

- аутентификация (проверка подлинности) объекта или субъекта сети;

- контроль/разграничение доступа к ресурсам локальной сети или внесетевым сервисам;

- обеспечение и контроль целостности данных.

В соответствии с политиками безопасности используемые в компании технологии криптографии и специализированное программно-аппаратное обеспечение для защиты данных и документов, шифрования файлов и дисков реализуют следующие аспекты информационной защиты:

- шифруемые электронные письма и соединения VPN скрывают передаваемые данные от вирусов и сканеров содержимого;

- шифрование дисков не должно затруднять автоматическое резервное сохранение данных или управление файлами;

- сетевой администратор может не иметь права доступа к защищаемым файлам, содержащим конфиденциальную информацию, если это вызвано производственной необходимостью;

- когда сотрудник покидает предприятие, у его работодателя должна быть возможность доступа к зашифрованным данным, связанным с производственной деятельностью этого сотрудника;

- надежность шифрования и доступа должна быть обеспечена на длительное время;

- если при шифровании применяется метод открытого ключа, то помимо программного обеспечения необходимо построение инфраструктуры управления ключами или сертификатами;

- в случае попытки взлома системы или утечки секретной информации систему можно быстро перенастроить;

- широкое применение шифрования возможно лишь при условии простоты его обслуживания.

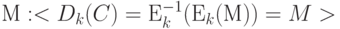

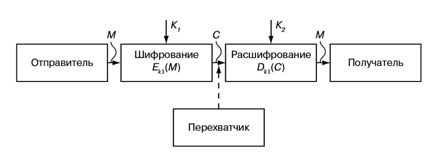

Общая схема простой криптосистемы показана на рис. 6.10, а на рис. 6.11 приведена схема симметричной криптосистемы с закрытым ключом [Соколов А. В., Шаньгин В. Ф., 2002].

Отправитель сообщения генерирует открытый текст сообщения  для передачи по незащищенному каналу связи. Для того чтобы передаваемый текст невозможно было прочитать, отправитель преобразует (шифрует) его с помощью алгоритма обратимого преобразования

для передачи по незащищенному каналу связи. Для того чтобы передаваемый текст невозможно было прочитать, отправитель преобразует (шифрует) его с помощью алгоритма обратимого преобразования  , формируя зашифрованный текст (криптограмму)

, формируя зашифрованный текст (криптограмму)  .

.

Адресат, получив криптограмму, применяет известное ему обратное преобразование  и получает исходный открытый текст

и получает исходный открытый текст  . Множество преобразований

. Множество преобразований  образуют семейства криптоалгоритмов

образуют семейства криптоалгоритмов  . Параметр

. Параметр  , с помощью которого производится преобразование текста сообщения, называется ключом.

, с помощью которого производится преобразование текста сообщения, называется ключом.

Рис. 6.10. Общая схема криптосистемы

Такой ключ, по сути, является уникальным параметром — только его владелец (группа владельцев) может использовать этот ключ. Таким образом, криптографическая система по определению — это однопараметрическое семейство  обратимых преобразований

обратимых преобразований  из пространства

из пространства  сообщений открытого текста в пространство

сообщений открытого текста в пространство  зашифрованных текстов. Параметр шифрования

зашифрованных текстов. Параметр шифрования  (ключ) выбирается из конечного множества {К}, называемого пространством ключей.

(ключ) выбирается из конечного множества {К}, называемого пространством ключей.

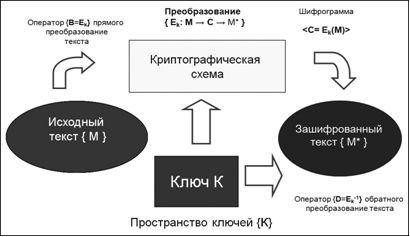

Существует два класса криптосистем — симметричные (с одним ключом) и асимметричные (с двумя ключами). Симметричные криптосистемы (рис. 6.11) используют один и тот же ключ в процедурах шифрования и расшифровки текста — и поэтому такие системы называются системами с секретным закрытым ключом.

Ключ должен быть известен только тем, кто занимается отправкой и получением сообщений. Таким образом, задача обеспечения конфиденциальности сводится к обеспечению конфиденциальности ключа. Передача такого ключа от адресата пользователю может быть выполнена только по защищенному каналу связи (рис. 6.11, пунктирная линия), что является существенным недостатком симметричной системы шифрования.

Рис. 6.11. Схема симметричной криптосистемы с закрытым ключом

Такой вид шифрования наиболее часто используется в закрытых локальных сетях, в том числе входящих в КИС, для предотвращения НСД в отсутствие владельца ресурса. Таким способом можно шифровать как отдельные тексты и файлы, так и логические и физические диски.

Рис. 6.12. Схема асимметричной криптосистемы с открытым ключом

Асимметричные криптосистемы используют различные ключи (рис. 6.12):

- открытый ключ

используется для шифрования данных и вычисляется по параметрам секретного ключа

используется для шифрования данных и вычисляется по параметрам секретного ключа  ;

; - секретный ключ

используется для расшифровки информации, зашифрованной с помощью парного ему открытого ключа

используется для расшифровки информации, зашифрованной с помощью парного ему открытого ключа  .

.

Открытый и секретный ключи и  генерируются попарно, при этом ключ

генерируются попарно, при этом ключ  остается у его владельца и должен быть надежно защищен от НСД. Копии ключа

остается у его владельца и должен быть надежно защищен от НСД. Копии ключа  распространяются среди пользователей сети, с которыми обменивается информацией обладатель секретного ключа

распространяются среди пользователей сети, с которыми обменивается информацией обладатель секретного ключа  . Таким образом, в асимметричной криптосистеме ключ

. Таким образом, в асимметричной криптосистеме ключ  свободно передается по открытым каналам связи, а секретный ключ

свободно передается по открытым каналам связи, а секретный ключ  хранится на месте его генерации.

хранится на месте его генерации.

Система защиты информации называется криптостойкой, если в результате предпринятой злоумышленником атаки на зашифрованное послание невозможно расшифровать перехваченный зашифрованный текст  для получения открытого текста

для получения открытого текста  или зашифровать текст злоумышленника

или зашифровать текст злоумышленника  для передачи правдоподобного зашифрованного текста

для передачи правдоподобного зашифрованного текста  с искаженными данными.

с искаженными данными.

В настоящее время используется следующий подход реализации криптозащиты — криптосистема, реализующая семейство криптографических преобразований  , является открытой системой. Это очень важный принцип криптозащиты, так как защищенность системы не должна зависеть от того, чего нельзя было бы быстро перенастроить в случае необходимости, если произошла утечка секретной информации. Изменение программно-аппаратой части системы защиты информации требует значительных финансовых и временных затрат, а изменение ключей является несложным делом. Именно поэтому стойкость криптосистемы определяется, в основном, секретностью ключа

, является открытой системой. Это очень важный принцип криптозащиты, так как защищенность системы не должна зависеть от того, чего нельзя было бы быстро перенастроить в случае необходимости, если произошла утечка секретной информации. Изменение программно-аппаратой части системы защиты информации требует значительных финансовых и временных затрат, а изменение ключей является несложным делом. Именно поэтому стойкость криптосистемы определяется, в основном, секретностью ключа  .

.

Формальные математические методы криптографии были разработаны Клодом Шенноном (" Математическая теория криптографии", 1945 г.). Он доказал теорему о существовании и единственности абсолютно стойкого шифра — это такая система шифрования, когда текст однократно зашифровывается с помощью случайного открытого ключа такой же длины.

В 1976 году американские математики У.Диффи и М.Хеллман обосновали методологию асимметричного шифрования с применением открытой однонаправленной функции (это такая функция, когда по её значению нельзя восстановить значение аргумента) и открытой однонаправленной функции с секретом.

В 90-е годы XX века профессор Массачусетского технологического института (MIT, USA) Рональд Ривест разработал метод шифрования с помощью особого класса функций — хэш-функций (Hash Function). Это был алгоритм шифрования MD6 хэширования переменной разрядности. Хэш-функция (дайджест-функция) — это отображение, на вход которого подается сообщение переменной длины М, а выходом является строка фиксированной длины  — дайджест сообщения (рис. 6.13).

— дайджест сообщения (рис. 6.13).

Рис. 6.13. Однонаправленной хэш-функции с параметром-ключом

Криптостойкость такого метода шифрования состоит в невозможности подобрать документ  , который обладал бы требуемым значением хэш-функции. Параметры вычисления хэш-функции

, который обладал бы требуемым значением хэш-функции. Параметры вычисления хэш-функции  являются семейством ключей

являются семейством ключей  . В настоящее время на этих принципах строятся алгоритмы формирования электронной цифровой подписи (ЭЦП).

. В настоящее время на этих принципах строятся алгоритмы формирования электронной цифровой подписи (ЭЦП).

Наиболее известными симметричными алгоритмами шифрования в настоящее время являются DES (Data Encryption Standard), IDEA (International Data Encryption Algorithm), RC2, RC5, CAST, Blowfish. Асимметричные алгоритмы — RSA (R.Rivest, A.Shamir, L.Adleman), алгоритм Эль Гамаля (ElGamal), криптосистема ЕСС на эллиптических кривых, алгоритм открытого распределения ключей Диффи-Хеллмана.

Алгоритмы, основанные на применении хэш-функций — MD4 (Message Digest 4), MD5 (Message Digest 5), SHA (Secure Hash Algorithm) [Соколов А.В., Шаньгин В.Ф., 2002].

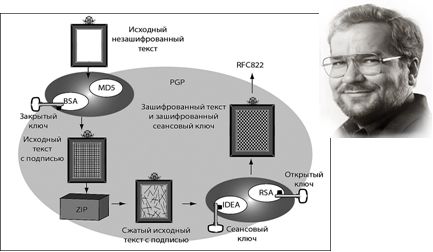

Наиболее известным программным продуктом, распространяемым свободно, является пакет PGP (Pretty Good Privacy). Пакет разработан Филом Циммерманом (Phil Zimmerman) в 1995 году, который использовал упомянутые алгоритмы RSA, IDEA, и MD5. PGP состоит из трёх частей — алгоритма IDEA, сигнатуры и цифровой подписи. PGP использует три ключа — открытый ключ адресата, секретный ключ владельца и сеансовый ключ, генерируемый при помощи RSA и открытого ключа случайным образом при шифровании сообщения (рис. 6.14). Информацию об этом продукте можно получить по адресу: https://www.mit.edu/network/pgp-form.html.

Рис. 6.14. Схема формирования защищенного сообщения с помощью пакета PGP

Выбор алгоритма шифрования, кроме обязательного DES, зависит от разработчика. Это создает дополнительное преимущество, так как злоумышленник должен определить, какой шифр следует вскрыть. Если добавить необходимость подбора ключей, то шансы расшифровки существенно уменьшаются.

Примером простого и эффективного протокола управления криптографическими ключами в сетях является протокол SKIP (Simple Key management for Internet Protocol), представленный в 1994 году компанией Sun Microsystems (США). Это открытая спецификация, её свободно можно использовать для разработки средств защиты информации в Internet-сетях. Ряд компаний успешно применяет этот протокол для коммерческих разработок СЗИ: Swiss Institute of Technology (Швейцария), Check Point Software Inc. (США, Израиль), Toshiba (Япония), ЭЛВИС+ (Россия), VPNet (США).

Рис. 6.15. Схема формирования ЭЦП

В России установлен единый алгоритм криптографических преобразований данных для систем обработки и передачи данных в сетях, который установлен стандартом ГОСТ 28147-89. Другой российский стандарт — ГОСТ Р 34.11-94 — определяет алгоритм и процедуру вычисления хэш-функций для любых последовательностей двоичных символов, используемых в криптографических методах защиты информации. Отечественный стандарт ГОСТ Р 34.10-94 является стандартом, определяющим алгоритм формирования ЭЦП (рис. 6.15).

https://www.intuit.ru/studies/courses/13845/1242/lecture/23946? page=3