Главная страница Случайная страница

КАТЕГОРИИ:

АвтомобилиАстрономияБиологияГеографияДом и садДругие языкиДругоеИнформатикаИсторияКультураЛитератураЛогикаМатематикаМедицинаМеталлургияМеханикаОбразованиеОхрана трудаПедагогикаПолитикаПравоПсихологияРелигияРиторикаСоциологияСпортСтроительствоТехнологияТуризмФизикаФилософияФинансыХимияЧерчениеЭкологияЭкономикаЭлектроника

Принципи забезпечення цілісності

|

|

Більшість механізмів, що реалізовують захист інформації від загроз порушення конфіденційності, в тому або іншому ступені сприяють забезпеченню цілісності інформації. В даному розділі ми більш детально розглянемо механізми, що характерні саме для підсистем забезпечення цілісності.

Сформулюємо основні принципи забезпечення цілісності за редакцією Кларка і Вілсона [8]:

1. Коректність транзакцій. Принцип вимагає забезпечення неможливості довільної модифікації даних користувачем. Дані повинні модифікуватися виключно так, щоб забезпечувалося збереження їх цілісності.

2. Аутентифікація користувачів. Зміна даних може здійснюватися тільки користувачами, що пройшли аутентифікацію та мають відповідні повноваження.

3. Мінімізація привілеїв. Процесам повинні надаватися лише ті привілеї в АС які є мінімально достатніми для їх виконання.

4. Розподілення обов'язків. Для виконання критичних або незворотних операцій потрібна участь декількох незалежних користувачів. На практиці розподілення обов'язків може бути реалізовано або виключно організаційними методами, або використанням криптографічних схем розподілення секрету.

5. Аудит подій, що відбулися. Даний принцип вимагає створення механізму підзвітності користувачів, що дає можливисть відстежити моменти порушення цілісності інформації.

6. Об'єктивний контроль. Необхідно реалізувати оперативне виділення даних, контроль цілісності яких є виправданим. Дійсно, в більшості випадків суворо контролювати цілісність всіх даних, присутніх в системі, недоцільно хоча б з міркувань продуктивності: контроль цілісності є надто ресурсоємнісною операцією.

7. Керування передачею привілеїв. Порядок передачі привілеїв повинен повністю відповідати організаційній структурі підприємства.

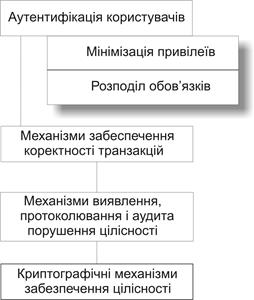

Перераховані принципи дозволяють сформувати загальну структуру системи захисту від загроз порушення цілісності (мал. 4.4.1).