Главная страница Случайная страница

КАТЕГОРИИ:

АвтомобилиАстрономияБиологияГеографияДом и садДругие языкиДругоеИнформатикаИсторияКультураЛитератураЛогикаМатематикаМедицинаМеталлургияМеханикаОбразованиеОхрана трудаПедагогикаПолитикаПравоПсихологияРелигияРиторикаСоциологияСпортСтроительствоТехнологияТуризмФизикаФилософияФинансыХимияЧерчениеЭкологияЭкономикаЭлектроника

Створення правила Snort

|

|

Кожне окреме правило Snort складається з двох основних частин. Перша частина - заголовок - визначає, пакети для яких хостів і портів потрапляють під дію цього правила. В другій частині - параметрах - визначається, що повинне досліджуватися, тобто інформація заголовка пакету (наприклад, встановлені TCP-прапори) або вміст корисного навантаження.

Взагалі, не обов'язково повинні існувати обидві частини правила. Для деяких правил можна вказати тільки заголовок, і тоді дана дія застосовуватиметься для всіх пакетів, в яких як одержувачі або відправники вказані певні хости і/або порти. Звичайно такі правила застосовуються для ігнорування трафіку між певними хостами і портами, наприклад, для дозволу трафіку, що поступає з порту 53 DNS-серверів локальної мережі.

Для видачі попередження або якоїсь іншої дії повинні бути виконані всі умови, вказані і в заголовку правила, і в параметрах правила. Крім того, важливо розуміти, що правила Snort аналізують кожний пакет окремо і не розглядають їх в контексті інших (передуючих або подальших) пакетів. В Snort додана можливість аналізу послідовності пакетів, яка реалізується за допомогою препроцесора, наприклад, дефрагментація IP-трафіку або збірка потоку TCP-даних, але все одно залишаються певні обмеження такого методу дослідження окремих пакетів.

Крім того, якщо система Snort визначає, що пакет задовольняє першому правилу, то решта правил вже не перевіряється. Порядок правил, в якому вони вказані у файлах, має певне значення, але все таки Snort часто самостійно вирішує, яке правило повинне мати пріоритет. За умовчанням Snort розташовує правила в порядку заданих відповідних дій: попередження, пропуск і реєстрація. Цей порядок можна змінити за допомогою параметра командного рядка. Проте Snort цим не обмежується і систематизує правила, об'єднуючи їх але однаковим заголовкам (більш докладну інформацію по цій темі можна отримати за адресою www. snort. org/docs/faq. html#3. 13).

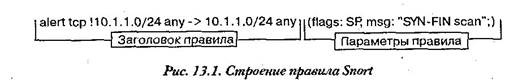

Розглянемо приклад правила Snort (мал. 13. 1). Заголовок цього правила містить відомості про дії, які повинні бути зроблені при виявленні пакету, відповідного правилу, і інформацію про відправника і одержувача цього пакету. В даному випадку повинне видаватися попередження (alert), якщо поступає ТСР-трафік з будь-якого порту хостів мережі, відмінної від 10.1.1.x, на будь-який порт локальної мережі (вважаємо локальною мережу 10.1.1.x). Таким чином, правило спрацює при спробі встановити TCP-з'єднання будь-яким віддаленим хостом.

Тепер розглянемо параметри правила, щоб дізнатися, якими особливостями повинні володіти підозрілі пакети. В даному випадку повинна бути присутня нестандартна комбінація TCP-прапорів: SYN і FIN, і, якщо вони будуть знайдені, як попередження повинне виводитися повідомлення " SYN-FIN scan" (" сканування за допомогою пакетів зі встановленими прапорами SYN і FIN"). В наступних розділах будуть більш детально розглянуті ключові слова, що використовуються при створенні правил Snort.

Ходять чутки, що у версії Snort 2.0 синтаксис написання правил буде повністю змінений. Тому слід спочатку проглянути документацію програми Snort, бо викладені нижче відомості можуть виявитися застарілими.