Главная страница Случайная страница

КАТЕГОРИИ:

АвтомобилиАстрономияБиологияГеографияДом и садДругие языкиДругоеИнформатикаИсторияКультураЛитератураЛогикаМатематикаМедицинаМеталлургияМеханикаОбразованиеОхрана трудаПедагогикаПолитикаПравоПсихологияРелигияРиторикаСоциологияСпортСтроительствоТехнологияТуризмФизикаФилософияФинансыХимияЧерчениеЭкологияЭкономикаЭлектроника

Генерация запроса на сертификат и закрытого ключа

|

|

РЦР напоминает, что в данный документ курсивом с желтой заливкой внесены наши комментарии.

Данную операцию (генерацию запроса на сертификат и закрытого ключа ЭЦП) необходимо производить только после того, как Вы получили в УФК Протокол и подготовили Приказ «О предоставлении права электронной цифровой подписи для осуществления полномочий организации в сфере размещения заказов», воспользовавшись Разъяснениями к нему.

Здесь только надо учесть два момента:

1. Если Ваша организация в соответствии со «Сведениями…» обладает несколькими полномочиями в сфере размещения заказов, а соответствующими ролями Вы наделяете одного и того же человека, то он должен иметь соответствующее количество сертификатов, т. е. генерировать запрос и закрытый ключ ему придется не один раз. Например, в приказе есть такие строки:

| Ф.И.О. (полностью) | Должность | Полномочия организации в сфере размещения заказов | Полномочия пользователя | |

| 1. | Иванов Иван Иванович | Главный специалист | Заказчик | 1.Администратор организации. 2.Уполномоченный специалист организации. |

| 2. | Иванов Иван Иванович | Главный специалист | Уполномоченный орган | 3. Специалист с правом направления проекта контракта участнику |

В этом случае Иванов должен иметь два ЕУС а: один для осуществления полномочий Заказчика, другой для осуществления полномочий Уполномоченного органа. Соответственно он будет иметь два разных закрытых ключа (в этом случае оба его ключа могут быть записаны на один носитель), а в РЦР надо будет представить две Заявки и два Запроса.

2. Все полномочия Пользователя, соответствующие полномочию Организации, должны быть распределены Приказом между сотрудниками Вашей организации, т.е., например, если Ваша организация является самостоятельным Заказчиком (размещает заказы самостоятельно, а не через Уполномоченный орган или специализированную организацию), то в последней (пятой) графе таблички из Приказа хотя бы один раз должно встретиться каждое из четырех полномочий Пользователя, соответствующих полномочию организации «Заказчик».

Клиент (имеется в виду конкретный соискатель сертификата, указанный в Приказе) использует один или несколько комплектов ключей. Каждый комплект состоит из закрытого ключа и сертификата (открытого ключа) клиента, и корневого сертификата (открытого ключа) сервера.

Для генерации запроса на сертификат и закрытого ключа запустите программу АРМ генерации ключей, как это описано в разделе 4 и выполните следующие действия:

1. Нажмите кнопку «Создать запрос на сертификат» в форме главного меню (см. рисунок 8). Откроется окно «Генерация запроса на сертификат и закрытого ключа»:

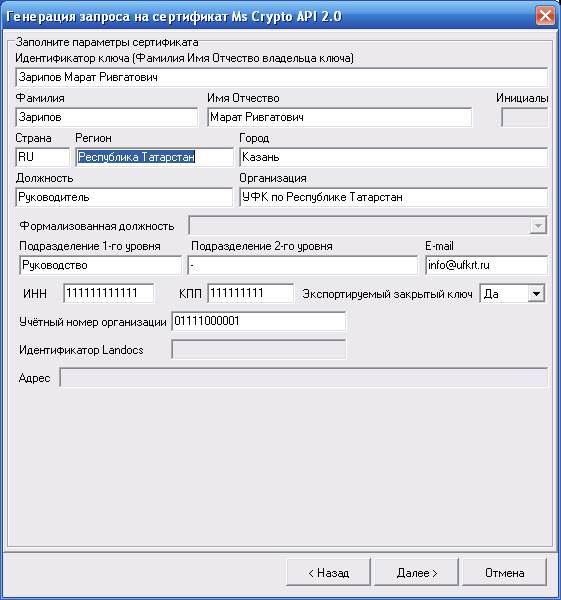

2. В окне «Генерация запроса на сертификат и закрытого ключа» заполните поля (см. рисунок 9 и указания, следующие после рисунка 9):

Рисунок 9. Генерация запроса на сертификат и закрытого ключа

3. В окне «Генерация запроса на сертификат и закрытого ключа» заполните поля (см. рисунок 9):

– «Наименование абонента» – введите Фамилию Имя и Отчество владельца закрытого ключа (с заглавной буквы через пробел) для которого запрашивается сертификат. Поле обязательно для заполнения. Не делайте ошибок, мы будем проверять на совпадение ФИО с Приказом!

– «Наименование организации» – по умолчанию указан текущий АРМ пользователя (АРМ генерации ключей), поле недоступно для редактирования, да и не над: в следующем окне Вы сможете ввести правильное наименование Вашей организации.).

– «Криптобиблиотека» – определяется тип используемой СКЗИ (по умолчанию тип уже определён как Ms Crypto API 2.0, что соответствует криптосистеме КриптоПро CSP 2.0/3.0/3.6). Это поле Вы изменить не сможете, да и не надо.

– «Генерировать запрос на ЕУС (единый универсальный сертификат)» – при установке данного флага будет генерироваться запрос на единый универсальный сертификат и становится доступным поле «Роли владельца сертификата». Этот флаг («галочка» в квадратике) должен быть установлен обязательно. Это делается щелчком «Мышки».

– «Роли владельца сертификата» – в поле отображается список ролей владельца сертификата» в виде древовидной структуры с возможностью отметить, щелкнув мышкой (включить чекбокс) нужные пункты. Допускается отмечать несколько пунктов. Уточнение: роль владельца сертификата для работы с ООС – это сочетание полномочий Организации в сфере размещения заказов и полномочий Пользователя. Роли владельца сертификата отмечаете в соответствии с Приказом о предоставлении права ЭЦП для осуществления полномочий в сфере размещения заказов. Роли появляются в окне после нажатия мышкой на «плюсик» слева от слов «Работа с ООС» и нажатия мышкой на «плюсик» слева от полномочия организации.

Основные роли, доступные при создании сертификата:

– «Подпись запросов на издание сертификатов ключей подписи» – позволяет руководителю подписывать передаваемые в ТОФК (ТОФК – это территориальные органы Федерального казначейства – УФК и ОФК, читайте: РЦР) запросы на сертификат других сотрудников организации (отметьте для руководителя; это может пригодиться, если Вы когда-нибудь представите нам Зявку в электронном виде с ЭЦП руководителя, а мы будем иметь возиожность эту ЭЦП проверить. Пока такой возможности у нас нет).

– «СЭД. Электронный документооборот» - только для УБП.

– Роли для работы с ООС Роль выбираются простановкой флагов слева от наименования роли в соответствии с Приказом. Например, роль «Заказчик. ЭЦП Специалиста с правом подписи контракта» – используется в большинстве случаев для получения сертификата руководителя и лица, его замещающего);

– «ЭЦП в системе внутриведомственного документооборота» – сертификат предназначен только для внутриведомственного документооборота подразделений Министерства Юстиции.

– Остальные роли выбирать не надо!

4. Для перехода на следующий шаг мастера нажмите кнопку «Далее>».

Рисунок 10. Генерация запроса на сертификат

5. В появившемся окне (см. рисунок 10) введите значения:

– «Идентификатор ключа (Фамилия Имя Отчество владельца ключа)» – вводится фамилия, имя, отчество владельца сертификата в виде «Фамилия Имя Отчество» для которого запрашивается сертификат. Поле обязательно для заполнения. По умолчанию заполняется из поля «Наименование абонента» предыдущего окна. (т.е.. если Вы ввели свои ФИО на предыдущем шаге, то они здесь и появятся. Проверьте, нет ли ошибок; если есть, исправьте!)

– «Фамилия» – заполняется фамилия владельца сертификата с большой буквы в одно слово без пробелов. Поле обязательно для заполнения. По умолчанию заполняется значением из поля «Идентификатор ключа». Фамилия здесь появится автоматически из поля «Идентификатор ключа (Фамилия Имя Отчество владельца ключа)»

– «Имя Отчество» – имя и отчество владельца сертификата в формате «Имя Отчество» в два слова, разделенных одним пробелом. Поле обязательно для заполнения. По умолчанию заполняется значением из поля «Идентификатор ключа». Имя и отчество здесь появятся автоматически из поля «Идентификатор ключа (Фамилия Имя Отчество владельца ключа)»

– «Инициалы» – на АРМ клиента поле не заполняется.

– «Страна» – заполняется двухбуквенным кодом страны в соответствии с ISO 3166, в которой зарегистрирована организация. Поле обязательно для заполнения. Для России по умолчанию указывается RU.

– «Регион» – наименование региона, в котором зарегистрирована организация. Заполняется значением «Наименование» из справочника «Регионы РФ». Поле обязательно для заполнения. Список значений поля «Регион» приведен в Приложении 1. Обязательно и без ошибок введите полностью текст: Республика Татарстан

– «Город» – заполняется наименованием города (населённого пункта), в котором зарегистрирована организация. Поле обязательно для заполнения.

– «Должность» – должность владельца сертификата. Поле обязательно для заполнения.

– «Организация» – наименование организации владельца сертификата. Поле обязательно для заполнения. По умолчанию заполняется наименованием АРМ абонента сертификата. Обязательно введите наименование Вашей организации. В соответствии с последними указаниями нашей вышестоящей организации оно должно полностью совпадать с кратким наименованием Вашей организацц, указанным в «Сведениях об организации). Сверьтесь, пожалуйста, с этим документом! Совпадение должно быть точным, вплоть до регистра букв.

– «Формализованная должность» – на АРМ клиента поле не заполняется.

– «Подразделение 1-го уровня» – организационное подразделение владельца сертификата1-го уровня. Поле обязательно для заполнения для всех ролей, кроме «СЭД». Для руководителя организации указывается значение «Руководство».

Если в Вашей Организации нет подразделений (управлений, отделов и т.п.), то поле все равно нельзя оставлять пустым. Введите, например тире или нижнее подчеркивание. В новых версиях это поле может стать необязательным, но все равно его заполняйте!

– «Подразделение 2-го уровня» – организационное подразделение владельца сертификата 2-го уровня. На АРМ клиента поле необязательно для заполнения. На самом деле это поле тоже нельзя оставлять пустым. Введите, например, тире или нижнее подчеркивание.

– «E-mail» – адрес электронной почты владельца сертификата. Поле обязательно для заполнения. В новых версиях это поле может стать необязательным, но все равно его заполняйте!

– «ИНН» – индивидуальный номер налогоплательщика (имеется в виду ИНН Вашей организации; должно совпадать с ИНН, указанным в «Сведениях…). Заполняется вручную. Значение по умолчанию: последнее введенное значение. Поле обязательно для заполнения, если выбрана роль ООС. Поле должно содержать 10 или 12 символов.

– «КПП» – код причины постановки на учет (имеется в виду КПП Вашей организации; должно совпадать с КПП, указанным в «Сведениях…). Заполняется вручную. Значение по умолчанию: последнее введенное значение. Доступно для заполнения, если выбрана роль ООС. Поле должно содержать 9 символов.

– «Экспортируемый закрытый ключ» – указывается возможность переноса ключа ЭЦП на другой носитель (если выбрано значение «нет», то контейнер с ключом нельзя будет копировать). По умолчанию указано значение «да». Не менять!

– «Адрес» – на АРМ клиента поле не заполняется.

– «Учетный номер организации» (другое название: «Код организации в СПЗ» – поле доступно и обязательно для заполнения при выборе роли ООС (имеется в виду одиннадцатизчный Учетный номер, присвоенный Вашей организации при регистрации «Сведений…». Он указан в строке «Примечание» Протокола).

– «Идентификатор Landocs» – на АРМ клиента поле не заполняется.

6. Заполнив все значения диалога своими данными, нажмите кнопку «Далее>».

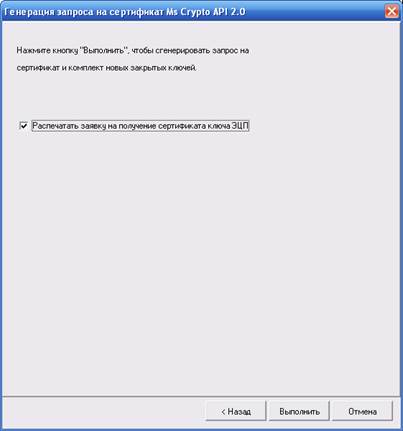

7. В следующем окне (см. рисунок 11) необходимо установить флаг в поле «Распечатать заявку на получение сертификата ключа ЭЦП», так как только с данной распечатанной, заполненной и оформленной в установленном порядке формой запрос на регистрацию ключей будет приниматься ТОФК (РЦР). Запрошенный документ будет выведен в форму MS Word, (Заявка появится на экране позже, см. дальше) который далее можно распечатать стандартными средствами MS Word.

Рисунок 11. Генерация запроса на сертификат

8. Для создания закрытого ключа и формирования запроса и Заявки на сертификат подключите ключевой носитель (дискета, флеш-драйв, Rutoken или другой) и нажмите кнопку «Выполнить», например, вставьте дискету в дисковод (см. рисунок 11).

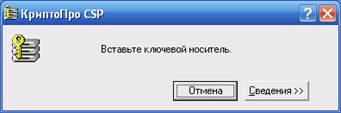

Внимание! В случае отсутствия носителя выведется следующее сообщение, и система будет пытаться обратиться устройству считывания дискеты (флеш-драйв, Rutoken), пока не будет подключен носитель:

Рисунок 12. Сообщение КриптоПро CSP

9. Далее появится диалог датчика случайных чисел, формирующего закрытый ключ (см. рисунок 13). Сделайте то, о чем Вас просят: понажимайте любые клавиши или подвигайте мышью.

Рисунок 13. Датчик случайных чисел

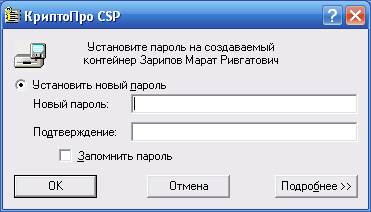

Затем на экране появится форма запроса пароля на сгенерированный закрытый ключ (см. рисунок 14).

Рисунок 14. Запрос пароля на сгенерированный ключ

В случае определения пароля для закрытого ключа путем ввода пароля в поля «Новый пароль» и «Подтверждение» его будет необходимо вводить перед каждой операцией обращения к функциям криптозащиты, если он не был сохранён в системе. Сохранить в системе – значит поставить «галочку» в поле «Запомнить пароль». При этом пароль сохраняется в открытом виде в системном реестре на Вашем компьютере, что является нарушением его конфиденциальности.

Для того чтобы не использовать пароль для доступа к ключам, следует оставить поля диалога пустыми и нажать «ОК» (см. рисунок 14). Конечно в дальнейшем, когда Вы начнете работать с этим ключом на ЭТП и ООС, необходимость вводить каждый раз пароль будет Вас утомлять, однако для защиты Вашего закрытого ключа пароль необходим, причем сохранять его в системе нельзя. При этом следует понимать, что если Вы забудете пароль, то сертификат придется получать заново. Вы должны запомнить не только сам пароль, но и на какой (английской или русской) раскладке клавиатуры, какими буквами (английскими или русскими) и на каком регистре (верхнем или нижнем) вы его сейчас задаете. И следите, чтобы не горел индикатор Caps Lock (он находится в правом верхнем углу клавиатуры). То, что Вы забыли свой пароль, может выясниться только тогда, когда Вы уже получите у нас Сертификат и начнете работать на ЭТП или на ООС. Вспомнить пароль в РЦР Вам помочь не смогут! Придется заново делать ключ, Заявку, запрос и идти в РЦР. При этом старый ключ с ключевого носителя надо будет удалить, не перепутав его с новым. Пожалуйста, будьте очень внимательны при создании пароля!

10. Когда закрытый ключ клиента НУБП (точнее, конкретного соискателя сертификата, указанного в Приказе) будет сгенерирован на ключевом носителе – на том, который Вы подключили в п. 7, - будет создан контейнер с закрытым ключом (папка, имя которой выглядит, например, так: rqgyfesg.000, т.е. представляет собой произвольный, выбранный программой, набор латинских букв, за буквами идет точка и три цифры – чаще всего 000), и в него (т.е. в эту папку) будут помещены файлы закрытого ключа:

header.key,

masks.key

masks2.key

name.key

primary.key

primary2.key),

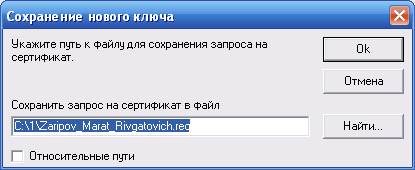

система автоматически сгенерирует запрос на сертификат – файл с расширением *.req и отобразит путь, куда он будет помещён (см. рисунок 15) (каталог, указанный в поле «Сохранить запрос на сертификат в файл» Вы можете изменить или создать сами, нажав на кнопку «Найти»).

Рисунок 15. Директория сохранения запроса на сертификат

11. После определения каталога с запросом на сертификат мастер генерации запроса на сертификат завершит свою работу, и для его закрытия нажать кнопку «ОК».

Внимание! Запомните, в какой каталог Вы записали запрос (файл с расширением *.req).

Когда Вы создадите запросы на всех соискателей сертификатов, Вы должны будете переписать их на съемный носитель (лучше на флешку), на котором и принесете их к нам, в РЦР. Не путать с закрытыми ключами! Они остаются у Вас и ждут, когда к ним присоединятся соответствующие сертификаты, после чего соискатели сертификатов, ставшие их владельцами, смогут, наконец, что-нибудь подписать.

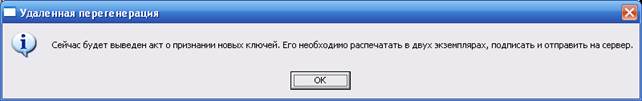

12. Если в форме «Генерация запроса на сертификат Ms Crypto API 2.0» был установлен флаг в поле «Распечатать заявку на получение сертификата ключа ЭЦП» (см. п 6, рисунок 11), то появится сообщение:

После нажатия на кнопку «ОК» сформированный запрос (точнее, Заявка!) на сертификат откроется в окне MS Word и далее его (ее) необходимо распечатать в двух экземплярах стандартными средствами MS Word, и подписать (см. п. 7, Регламент, наше письмо с ответом на вопрос, какие документы надо представлять в РЦР). Если Вы не видите на экране Заявку, поищите в нижней части экрана монитора значок WORDа с названием файла, похожим на bss3.tmp. Щелкните на нем мышкой, Заявка откроется.

Не забудьте изъять ключевой носитель. Промаркируйте его как-нибудь и приготовьте следующий, для другого соискателя сертификата, указанного в Приказе. Ключевые носители приносить в РЦР не надо. Приносить надо запросы (файлы с расширением *.req)

Имейте в виду, что если Вы скопируете закрытый ключ обычным способом, то работать он у Вас не будет! Нужно либо создать образ ключевого носителя, либо скопировать его с помощью СКЗИ КриптоПро, используя промежуточный носитель. За помощью обращайтесь к документации по КриптоПро или к Вашим программистам! Хранить копию закрытого ключа, как и оригинал, должен его владелец таким образом. Чтобы исключить возможность компрометации.

Примерный вид Заявки представлен на рис. 16:

Рисунок 16. Печатная форма заявки на сертификат

13. В территориальном органе ФК (в РЦР) запрос на сертификат в электронном виде вместе с распечатанной заявкой на получение сертификата доставляется в СВУЦ (сеть ведомственных удостоверяющих центров) для его подтверждения, где на основе отправленного запроса на сертификат будет сформирован сертификат открытого ключа электронно-цифровой подписи (файл с расширением *.cer).

14. Сертификат открытого ключа ЭЦП клиента (файл с расширением *.cer) передается в организацию, сформировавшую запрос, по почте или иным способом, определяемым договоренностью с ТОФК.

15. Полученный сертификат руководителя организации необходимо установить в АРМ, для возможности подписи запросов на сертификат остальных сотрудников (см. п. 6) (рекомендуем пока этим не заниматься )