Главная страница Случайная страница

КАТЕГОРИИ:

АвтомобилиАстрономияБиологияГеографияДом и садДругие языкиДругоеИнформатикаИсторияКультураЛитератураЛогикаМатематикаМедицинаМеталлургияМеханикаОбразованиеОхрана трудаПедагогикаПолитикаПравоПсихологияРелигияРиторикаСоциологияСпортСтроительствоТехнологияТуризмФизикаФилософияФинансыХимияЧерчениеЭкологияЭкономикаЭлектроника

Применение компьютерной системы для анализа требований безопасности

|

|

В качестве примера рассмотрим упрощенную информационную систему предприятия. В результате ознакомления с информационной системой выделены ресурсы:

· база данных предприятия, содержащая данные о клиентах, заказах, хозяйственных операциях и др.;

· файловый сервер предприятия, предназначенный для хранения и обмена конфиденциальной информацией.

Анализ пользователей системы показал разделение всего персонала на 2 вида:

· менеджеры;

· управляющий персонал (руководитель, главный бухгалтер).

Доступ к файловому серверу необходим только управляющему персоналу, причем следует учесть возможность обращения руководителя к ресурсам база данных и файловый сервер через общедоступные глобальные сети. Доступ менеджеров к базе данных осуществляется только внутри локальной сети предприятия.

При доступе субъектов менеджер и руководитель к ресурсам системы благодаря существованию разнообразных уязвимостей в программном и аппаратном обеспечении существует возможность реализации угроз нарушения доступа.

В таблице 3.3.1 представлены данные для проведения анализа защищенности системы.

Таблица 3.3.1 — Пример исходных данных для проведения анализа защищенности

| Отношение доступа | Тип угрозы | Вероятность возникновения угрозы | Величина ущерба |

| менеджер – база данных | прерывание | 0, 01 | |

| руководитель – база данных | прерывание, перехват | 0, 09 | |

| руководитель – файловый сервер | прерывание, перехват, фальсификация | 0, 20 |

В соответствии с выявленными угрозами определим требуемые методы и средства защиты (см. таблицу 3.3.2).

Таблица 3.3.2 — Пример применения методов и средств защиты

| Отношение доступа | Тип угрозы | Методы и средства защиты | Сопротивля-емость механизма защиты |

| менеджер – база данных | прерывание | — | 0, 00 |

| руководитель – база данных | прерывание, перехват | шифрование | 0, 95 |

| руководитель –файловый сервер | перехват, фальсификация | шифрование, электронная цифровая подпись | 0, 97 |

При доступе менеджера к базе данных вероятность возникновения угрозы и величина ущерба небольшие, поэтому применение средств для защиты информации может быть неэффективным с точки зрения затрат на разработку и простоты работы с системой.

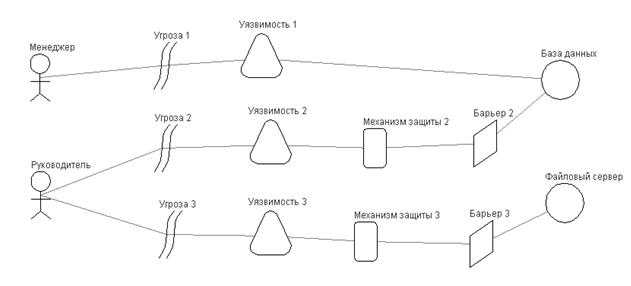

Статическая модель системы представлена на рисунок 3.3.1.

Рисунок 3.3.1 — Статическая модель информационной системы предприятия с учетом угроз и механизмов защиты

Остаточные риски барьеров представлены в таблице 3.3.3.

Таблица 3.3.3 — Остаточные риски барьеров

| Отношение доступа | Барьер | Риск |

| Менеджер – База данных | — | |

| Руководитель – База данных | Барьер 2 | 4, 5 |

| Руководитель – Файловый сервер | Барьер 3 |

Остаточный риск всей системы вычисляется как сумма всех остаточных рисков  . Суммарная защищенность равна

. Суммарная защищенность равна  .

.

Наибольшее значение риска предполагается при доступе субъекта Руководитель к ресурсу Файловый сервер, данное значение значительно влияет на суммарный риск.