Главная страница Случайная страница

КАТЕГОРИИ:

АвтомобилиАстрономияБиологияГеографияДом и садДругие языкиДругоеИнформатикаИсторияКультураЛитератураЛогикаМатематикаМедицинаМеталлургияМеханикаОбразованиеОхрана трудаПедагогикаПолитикаПравоПсихологияРелигияРиторикаСоциологияСпортСтроительствоТехнологияТуризмФизикаФилософияФинансыХимияЧерчениеЭкологияЭкономикаЭлектроника

Выполнение работы. 1. Создать статическую модель, изображенную на рисунке 8.3.1

|

|

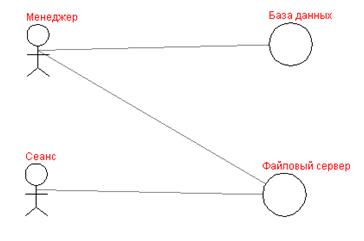

1. Создать статическую модель, изображенную на рисунке 8.3.1. Для изучения используется система, состоящая из двух ресурсов: База данных, Файловый сервер и двух субъектов: Менеджер, Сеанс. Субъект сеанс представляет собой подключение менеджера к файловому серверу.

Рисунок 8.3.1 — Статическая модель для изучения политики безопасности

2. В диалоговом окне активизации политик безопасности включите дискреционную модель Харрисона-Руззо-Ульмана.

3. Задать множество прав доступа в соответствии с таблицей 8.3.1.

Таблица 8.3.1 — Права доступа

| Право доступа | Описание |

| Чтение | Право на чтение данных из ресурсов |

| Запись | Право на запись данных в ресурсы |

| Создать | Право на создание сеанса |

4. Задать матрицу прав доступа в соответствии с вариантом задания (см. таблицу 8.3.2).

Таблица 8.3.2 — Варианты задания по определению матрицы прав доступа

| Вариант | Отношение доступа | Права доступа |

| Менеджер – База данных | чтение | |

| Менеджер – Файловый сервер | чтение | |

| Менеджер – Сеанс | создать | |

| Сеанс – Файловый сервер | чтение | |

| Менеджер – База данных | чтение, запись | |

| Менеджер – Файловый сервер | — | |

| Менеджер – Сеанс | создать | |

| Сеанс – Файловый сервер | чтение, запись |

| Менеджер – База данных | чтение, запись | |

| Менеджер – Файловый сервер | запись | |

| Менеджер – Сеанс | — | |

| Сеанс – Файловый сервер | — | |

| Менеджер – База данных | запись | |

| Менеджер – Файловый сервер | чтение | |

| Менеджер – Сеанс | — | |

| Сеанс – Файловый сервер | запись |

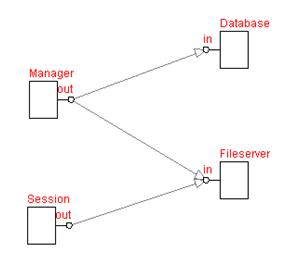

5. Определить модель взаимодействия процессов идентичную модели на рисунке 8.3.2.

Рисунок 8.3.2 — Модель взаимодействия процессов

Характеристики процессов определены в таблице 8.3.3.

Таблица 8.3.3 — Характеристики процессов динамической модели

| Процесс | Элемент статической модели | Создавать при запуске |

| Manager | Менеджер | |

| Database | База данных | Да |

| Fileserver | Файловый сервер | Да |

| Session | Сеанс |

6. У процессов, представляющих субъекты (Manager, Session) добавить методы checkRead и checkWrite, которые выполняют отправку данных ресурсам с правами доступа чтение и запись.

7. Запустить сервер моделирования и клиенты моделирования для процессов Менеджер и Сеанс.

8. Проконтролировать и зафиксировать в отчете разрешенные и запрещаемые права доступа путем запуска методов checkRead и checkWrite при доступе от субъектов к ресурсам.

9. В множестве команд политики безопасности добавить команды в соответствии с таблицей вариантов 8.3.4.

Таблица 8.3.4 — Варианты задания по определению команд

| Вариант | Идентификатор команды | Определение команды |

| 1, 2, 3, 4 | создатьСеанс | command создатьСеанс if создать in M[Менеджер, Сеанс] then create subject Сеанс end |

| удалитьСеанс | command удалитьСеанс if создать in M[Менеджер, Сеанс] then destroy subject Сеанс end | |

| измПрава | command измПрава enter запись into M[Менеджер, Файловый сервер], delete создать from M[Менеджер, Сеанс], enter запись into M[Сеанс, Файловый сервер] end | |

| измПрава | command измПрава enter запись into M[Менеджер, База данных], delete создать from M[Менеджер, Сеанс], delete чтение from M[Менеджер, База данных] end | |

| измПрава | command измПрава delete создать from M[Менеджер, Сеанс], enter чтение into M[Сеанс, Файловый сервер], delete запись from M[Менеджер, База данных] end |

10. Выполнить последовательно команды создатьСеанс и удалитьСеанс, проконтролировать результат их выполнения по сообщения моделирования.

11. Изменить состояние системы, выполнив команду измПрава. Проконтролировать изменение состояния по матрице прав доступа.

12. Повторно выполнить команду создатьСеанс и проконтролировать результат её выполнения.

13. Из клиентов моделирования процессов Менеджер и Сеанс запустить методы checkRead и checkWrite и зафиксировать в отчете разрешенные и запрещенные права доступа.

Содержание отчета

Отчет выполняется один на бригаду и должен включать:

1. Наименование и цель работы.

2. Краткие теоретические сведения.

3. Статическую модель согласно варианта.

4. Окна редактирования ресурсов, субъектов, угроз, уязвимостей, средств защиты.

5. Анализ защищенности

6. Выводы.

РЕКОМЕНДОВАННАЯ ЛИТЕРАТУРА

1. Ю. В. Романец, П.А.Тимофеев, В.Ф.Шаньгин. Защита информации в компьютерных системах и сетях. – М.: Радио и связь, 1999.

2. В. Столингс. Криптография и защита сетей. – М., СПб, К.: Вильямс, 2001.

3. Д. П. Зегжда, А. М. Ивашко. Основы безопасности информационных систем. – М.: Горячая линия – Телеком, 2000.

4. А. В. Домашев и др. Программирование алгоритмов защиты информации. – М.: Нолидж, 2000.

5. В. В. Ященко. Введение в криптографию. – СПб.: Питер, 2001.

6. В. В. Мельников. Защита информации в компьютерных системах. – М.: Финансы и статистика, 1997.