Главная страница Случайная страница

КАТЕГОРИИ:

АвтомобилиАстрономияБиологияГеографияДом и садДругие языкиДругоеИнформатикаИсторияКультураЛитератураЛогикаМатематикаМедицинаМеталлургияМеханикаОбразованиеОхрана трудаПедагогикаПолитикаПравоПсихологияРелигияРиторикаСоциологияСпортСтроительствоТехнологияТуризмФизикаФилософияФинансыХимияЧерчениеЭкологияЭкономикаЭлектроника

Визначення, мета, завдання та види захисту інформації 5 страница

|

|

Відповідно до розробленого проекту проводяться роботи з упровадження системи на об'єкті - придбання і монтаж устаткування, прокладка кабельних ланцюгів, організаційне забезпечення роботи системи, навчання персоналу.

Таким чином, процес створення та удосконалення системи забезпечення безпеки об'єкта складається з трьох важливих стадій: обстеження об'єкта, проектування і впровадження.

Як правило, системи безпеки комплектуються з устаткування різних підприємств і фірм, проектування і монтаж можуть проводитися також різними організаціями, тобто відповідальність за працездатність і надійність усієї системи розподіляється між проектувальниками, виробниками і монтажниками. Тому дуже важливо для користувача правильно орієнтуватися на сучасному ринку пропонованих послуг із забезпечення безпеки фізичних об'єктів.

Охоронюваний об'єкт може являти собою:

• комплекс будинків, будівель, споруд, відкритих майданчиків з матеріальними цінностями, розташований на одній загальній охоронюваній території;

• окремі будинки, будівлі, споруди, відкриті майданчики з матеріальними цінностями;

• одне чи кілька приміщень, розташованих у будинку, будівлі, споруді з матеріальними цінностями.

Як будь-яка система, система охорони являє собою сукупність організаційних заходів з інженерно-технічним оснащенням. Щоб піймати порушника на місці злочину, його дії слід виявити, а інформацію про нього передати людям, які здатні прибути вчасно на місце і схопити його на гарячому. Як бачимо, тут присутні два аспекти оперативної діяльності: активний, що стосується людини, та пасивний, що стосується технічних засобів. Незважаючи на безліч супутніх проблем, використання електронних технічних засобів у системах охоронної сигналізації цілком виправдовує себе. Краще одержати сигнал про напад, ніж узагалі нічого не знати. Але навіть якщо система ідеально спроектована і встановлена на об'єкті, її недоліком залишається залежність від людей. Про це не слід забувати при впровадженні систем охорони об'єктів, і, поряд з питаннями оснащеності об'єкта технічними засобами охорони, повинні розглядатися питання організації охоронної служби.

Зупинимося на загальних принципах побудови систем охорони з погляду використання технічних засобів.

Охорона об'єктів здійснюється по периметру території (зовнішня, периметрова) й усередині об'єктів (внутріоб'єктова). Крім того, система охорони об'єктів повинна передбачати використання індивідуальних засобів захисту, що забезпечують безпеку фізичних осіб, які зайняті в Сфері охорони об'єкта і можуть піддаватися нападу ЗЛ.

Першою перешкодою на шляху ЗЛ, що зменшує фактор ризику, є інженерні засоби охорони. Крім функцій фізичної перешкоди, інженерні засоби охорони виконують функції психологічної перешкоди, попере-, джаючи можливість здійснення порушення. Крім того, фізичні бар'єри збільшують час, необхідний ЗЛ для їх подолання, що робить більш імовірною можливість його затримки.

Інженерні засоби призначаються для:

• утруднення дій ЗЛ при проникненні на об'єкт чи з об'єкта;

полегшення працівникам охорони виявлення слідів і затримки ЗЛ;

індуктивні датчики. Другий рубіж обладнується в заборонній зоні. Для нього рекомендується використовувати радіовипромінювальні датчики.

Обов'язковому устаткуванню технічними засобами охорони підлягають дахи одно- і двоповерхових будинків, розташованих на межі охоронюваної території об'єкта, а також вікна цих будинків. Кількість рубежів охорони при цьому має відповідати кількості рубежів охорони на периметрі.

Як окрема ділянка периметра блокуються технічними засобами охорони ворота контрольно-проїзних пунктів - перший рубіж обладнується по верху основних воріт, другий - по заборонній зоні чи полотні воріт в огородженні заборонної зони. Додатково ворота блокуються на їх відчиняння електроконтактними датчиками, що включаються послідовно в сигнальні лінії кожного рубежу.

Технічними засобами оснащуються також підземні і надземні комунікації, що виходять за межі охоронюваної території об'єкта.

Лінійна частина засобів сигналізації по периметру об'єктів розбивається на ділянки, причому кожній ділянці кожного рубежу присвоюється окремий номер прийомної станції. Межі ділянок, обладнаних технічними засобами охорони, повинні бути загальними для всіх типів пристроїв і охоронного освітлення.

Технічні засоби, використовувані для охорони периметра, повинні працювати цілодобово.

Усередині об'єктів технічними засобами охорони блокуються:

• різні конструктивні елементи будинків (вікна, двері, ворота, підлоги, стіни, світлові ліхтарі, перегородки, люки, виходи на дахи і т. д.);

• обсяг чи частина обсягу приміщення, підходів і проходів, коридори і сходові клітки;

• різні трубопроводи, сходи, елементи конструкцій козлових кранів, люки та ін., що дозволяють проникнути в охоронюване приміщення;

• сейфи, стенди, стелажі, технологічне устаткування, окремі предмети;

• місця стоянки чи збереження виробів.

Перший рубіж охорони тут являє собою систему з різних типів датчиків і шлейфів блокування, встановлюваних на шляхах можливого проникнення порушника в охоронюване приміщення (будинок), а саме на діючих і запасних воротах, дверях, вікнах, світлових ліхтарях, горищних люках і т. ін.

Другий рубіж сигналізації являє собою систему з датчиків, що забезпечують блокування або всього обсягу приміщення, або окремих його ділянок чи конструкцій, або окремих предметів, сейфів, стендів, шаф і т. п., що знаходяться в приміщеннях.

Кожен рубіж сигналізації повинен мати свій номер на табло прийомної станції у вартовому приміщенні.

І

Схеми включення датчиків у шлейфи охоронної сигналізації повинні забезпечувати контроль за працездатністю цих датчиків і їх ліній зв'язку з вартового приміщення. Під шлейфом охоронної (пожежної, охоронно-пожежної) сигналізації розуміється електричний ланцюг, що з'єднує вихідні ланцюги датчиків, які включають допоміжні (виносні) елементи і сполучні проводи і призначені для передачі на приймально-контрольний прилад повідомлень про проникнення, спробу проникнення (пожежу) і несправності, а в деяких випадках і для подачі електроживлення на датчики.

Системи охорони можуть будуватися як автономні або як централізовані.

При розробленні чи удосконалюванні системи охорони треба пам'ятати, що правильний вибір технічних засобів, правильно спроектована система визначають ступінь надійності охорони об'єкта. При цьому необхідно враховувати ряд факгорів, таких як:

• режимність підприємства;

• конструктивні особливості будинків, споруд;

• час реагування працівників охорони;

• рельєф і кліматичні умови;

• рівень шумів, радіо- і електроперешкод;

•

• створення працівникам охорони необхідних умов для виконання завдань щодо охорони об'єкта;

• позначення меж постів і заборонних зон об'єктів.

До периметрових інженерних засобів охорони належать:

• основне огородження;

• огородження заборонної зони;

• контрольно-слідова смуга;

• дорога охорони і стежка нарядів;

• дротові загородження;

• спостережні вишки, постові грибки, постові будки; вказівні, попереджувальні і розмежувальні знаки; окопи й укриття;

• устаткування постів вартових собак.

Як огородження по периметру території перспективно використовувати вироби з колючої стрічки. Вона за своїм призначенням умовно може розглядатися як елемент, аналогічний колючому дроту. При цьому стрічка є більш міцною і ефективною порівняно з дротом.

Як фізичні бар'єри в окремих будинках, спорудах, приміщеннях використовуються спеціальним чином укріплені двері, грати, замки, засуви, засувки на вікнах і дверях тощо.

Усі підземні і надземні комунікації об'єктів, що мають входи і виходи у вигляді колодязів, люків, лазів, шахт, відкритих трубопроводів, каналів і подібних споруд, через які можна проникнути на об'єкт, обладнуються постійними чи знімними металевими ґратами, кришками, що зачиняться, дверми і т. д.

Фізичною перешкодою на шляху проникнення ЗЛ на об'єкт є і контрольно-пропускні пункти (КПП), спеціально встановлені та] обладнані місця для здійснення пропуску людей і транспорту, виносу (внесення) чи вивозу (ввозу) матеріальних цінностей і документів. КПП поділяються на контрольно-прохідні і контрольно-проїзні. Контрольно-прохідні пункти, у свою чергу, поділяються на зовнішні (доступ на територію) і внутрішні (доступ у будинок, приміщення). Як інженерні засоби для устаткування КПП використовуються засоби для збереження і видачі пропусків, бар'єри, що ізолюють проходи, турнікети, двері, кабіни для працівників охорони та ін.

Контрольно-проїзні пункти обладнуються проїзними воротами, майданчиками чи естакадами для огляду транспорту, шлагбаумами: чи допоміжними воротами, оглядовими вишками й оглядовими ямами, постовими будками й ін.

До електронних технічних засобів охорони належать:

• засоби виявлення ЗЛ;

• засоби виявлення пожежі;

• засоби оперативного зв'язку й оповіщення;

• засоби спостереження і телеконтролю;

• засоби забезпечення пропускного режиму;

• електроживильні установки;

• охоронне освітлення;

• лінії зв'язку (сполучні і живильні). Технічні засоби охорони повинні забезпечувати:

• своєчасну подачу сигналу тривоги у вартове приміщення;

• при спробі порушників проникнути на охоронювану територію, у будинок чи приміщення із вказівкою місця, часу порушення (пожежі), а також напрямку руху порушника, включення сирени, дзвінків, гучномовного зв'язку з метою змусити порушника відмовитися від своїх намірів;

• одержання достовірної інформації про стан охоронюваного об'єкта без виходу на місце особового складу охорони;

• двосторонній зв'язок варти з постами для керування нарядами охорони;

• автоматизацію і механізацію контрольно-пропускного режиму;

• подачу сигналу при виникненні пожежі;

• ведення охорони об'єкта мінімальною кількістю людей;

• забезпечення особистої безпеки і поліпшення умов праці особовому складу варти.

Залежно від мети і поставлених завдань технічні засоби охорони можуть компонуватися різним чином, утворювати одно- чи багато-рубіжні системи охорони (охоронно-пожежної сигналізації). Термін «охоронно-пожежна сигналізація» означає одержання, обробку, передачу і представлення в заданому вигляді споживачам інформації про проникнення на охоронювані об'єкти і про пожежу на них за допомогою технічних засобів. Кількість рубежів і тип використовуваних електронних технічних засобів визначаються в кожному конкретному випадку проектом залежно від важливості, категорійності об'єктів.

Рубіж - це система охоронної сигналізації, що складається, як правило, з датчиків одного типу і розміщена на шляхах можливого руху ЗЛ таким чином, щоб будь-яке порушення охоронюваної зони викликало спрацьовування датчиків.

Наприклад, периметри об'єктів, охоронюваних відомчою воєнізованою охороною, обладнуються технічними засобами різного принципу дії не менш ніж у два рубежі. Перший рубіж - обладнується по козирку основного огородження. Звичайно по козирку основного огородження встановлюються ємнісні,.

індуктивні датчики. Другий рубіж обладнується в заборонній зоні. Для нього рекомендується використовувати радіовипромінювальні датчики.

Обов'язковому устаткуванню технічними засобами охорони підлягають дахи одно- і двоповерхових будинків, розташованих на межі охоронюваної території об'єкта, а також вікна цих будинків. Кількість рубежів охорони при цьому має відповідати кількості рубежів охорони на периметрі.

Як окрема ділянка периметра блокуються технічними засобами охорони ворота контрольно-проїзних пунктів - перший рубіж обладнується по верху основних воріт, другий - по заборонній зоні чи полотні воріт в огородженні заборонної зони. Додатково ворота блокуються на їх відчиняння електроконтактними датчиками, що включаються послідовно в сигнальні лінії кожного рубежу.

Технічними засобами оснащуються також підземні і надземні комунікації, що виходять за межі охоронюваної території об'єкта.

Лінійна частина засобів сигналізації по периметру об'єктів розбивається на ділянки, причому кожній ділянці кожного рубежу присвоюється окремий номер прийомної станції. Межі ділянок, обладнаних технічними засобами охорони, повинні бути загальними для всіх типів пристроїв і охоронного освітлення.

Технічні засоби, використовувані для охорони периметра, повинні працювати цілодобово.

Усередині об'єктів технічними засобами охорони блокуються:

• різні конструктивні елементи будинків (вікна, двері, ворота, підлоги, стіни, світлові ліхтарі, перегородки, люки, виходи на дахи і т. д.);

• обсяг чи частина обсягу приміщення, підходів і проходів, коридори і сходові клітки;

• різні трубопроводи, сходи, елементи конструкцій козлових кранів, люки та ін., що дозволяють проникнути в охоронюване приміщення;

• сейфи, стенди, стелажі, технологічне устаткування, окремі предмети;

• місця стоянки чи збереження виробів.

Перший рубіж охорони тут являє собою систему з різних типів датчиків і шлейфів блокування, встановлюваних на шляхах можливого проникнення порушника в охоронюване приміщення (будинок), а саме на діючих і запасних воротах, дверях, вікнах, світлових ліхтарях, горищних люках і т. ін.

Другий рубіж сигналізації являє собою систему з датчиків, що забезпечують блокування або всього обсягу приміщення, або окремих його ділянок чи конструкцій, або окремих предметів, сейфів, стендів, шаф і т. п., що знаходяться в приміщеннях.

Кожен рубіж сигналізації повинен мати свій номер на табло прийомної станції у вартовому приміщенні.

І

Схеми включення датчиків у шлейфи охоронної сигналізації повинні забезпечувати контроль за працездатністю цих датчиків і їх ліній зв'язку з вартового приміщення. Під шлейфом охоронної (пожежної, охоронно-пожежної) сигналізації розуміється електричний ланцюг, що з'єднує вихідні ланцюги датчиків, які включають допоміжні (виносні) елементи і сполучні проводи і призначені для передачі на приймально-контрольний прилад повідомлень про проникнення, спробу проникнення (пожежу) і несправності, а в деяких випадках і для подачі електроживлення на датчики.

Системи охорони можуть будуватися як автономні або як централізовані.

При розробленні чи удосконалюванні системи охорони треба пам'ятати, що правильний вибір технічних засобів, правильно спроектована система визначають ступінь надійності охорони об'єкта. При цьому необхідно враховувати ряд факгорів, таких як:

• режимність підприємства;

• конструктивні особливості будинків, споруд;

• час реагування працівників охорони;

• рельєф і кліматичні умови;

• рівень шумів, радіо- і електроперешкод;

• час і змінність роботи;

• насиченість приміщень технологічним устаткуванням;

• категорію вибухонебезпечності;

• наявність вентиляційних і опалювальних приладів;

• наявність матеріальних цінностей і т. п. Слід також додати, що у разі потреби для вирішення питань проектування та розробки систем охорони обов'язково необхідно звертатися до спеціально призначених для цього організацій.

3.7. Захист машинних носіїв інформації

Проблема захисту машинних носіїв інформації (МНІ) в АС вирішується в основному за рахунок організаційно-режимних заходів, що роблять неможливим або істотно обмежують доступ ЗЛ до МНІ і документальних матеріалів АС. Методи НСД до МНІ, по суті, збігаються з методами подолання звичайних засобів захисту від фізичного проникнення в локалізований простір, що захищається. У зв'язку з цим одним з найбільш надійних підходів до захисту МНІ (їхній фізичний захист. Однак захист МНІ має певну специфіку, зумовлену їх реалізацією та організацією [6].

Незалежно від типу носія дані на носіях зберігаються блоками (секторами, кластерами і т. п.). Як відомо, для доступу до даних МНІ існують два основні способи:

• послідовний доступ, коли блоки записуються один за одним і для читання наступного потрібно пройти всі попередні;

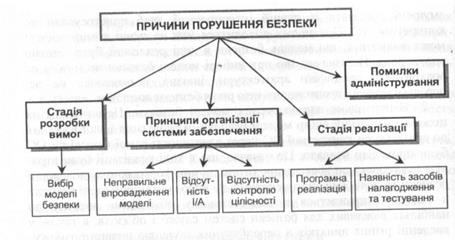

Рис. 2

адміністрування є досить поширеною причиною порушень безпеки, але часто списуються на помилки розробників засобів захисту.

Згадані види порушення безпеки можна подати у вигляді схеми (рис. 2).

4 ПОЛІТИКА БЕЗПЕКИ

4.1. Поняття політики безпеки

Фундаментальним поняттям захисту інформації є політика безпеки (ПБ), або політика захисту. Важливість цього поняття важко переоцінити - існують ситуації, коли правильно сформульована політика є чи не єдиним механізмом захисту від НСД.

З ПБ пов'язується поняття оптимальності рішень з організації та підтримки системи захисту. Іноді вдається досягти загальноприйнят-ного розуміння оптимальності прийнятого рішення і навіть довести його існування. Однак, коли розв'язок багатоальтернативний, то за-гальноприйнятного розуміння оптимальності немає, а в тих випадках, коли розглядається питання про оптимальний у якомусь сенсі розв'язок, то його існування, частіше за все, вдається довести лише в окремих задачах [7].

Подібна ситуація існує і в задачах захисту інформації, оскільки неоднозначним є рішення про те, що система захищена. Крім того, система захисту - не самоціль, а має лише підпорядковане значення і має виконувати підпорядковану функцію порівняно з головною метою обчислювального процесу. Наведемо приклади.

Приклад 4.1. Нехай два відділи в деякій організації ведуть розробки двох проблем. Кожний з відділів користується своїми базами даних, у тому числі і для збору інформації про вирішення проблем. Припустимо, що серед множин задач першого і другого відділів виявилися однакові. На жаль, звичайний офіцер служби безпеки, що дозволяє чи забороняє доступ до баз, не в змозі встановити, що в двох базах накопичується інформація з вирішення одного і того ж завдання. Розглянемо різні рішення офіцера щодо забезпечення безпеки інформації.

1.Якщо він дозволить доступ відділів до баз один одного, то співробітники одного з них, взявши інформацію з іншої бази чи зі своєї, анонімно, і тому безкарно, зможуть продати цю інформацію, тому що немає персональної відповідальності (неможливо встановити, хто саме продав інформацію з даної бази). При цьому безкарність іноді може навіть стимулювати злочин.

2.Якщо він не дозволить доступ відділів до баз один одного, то виникає небезпека збитків через недоступність інформації (одні вирішили завдання, а інші - ні; тоді завдання іншого відділу виявиться невирішеним, через що можливі великі збитки для фірми, тому що відповідну проблему могли вирішити конкуренти).

Очевидно, що в обох випадках досягається зменшення однієї небезпеки за рахунок зростання іншої.

Приклад 4.2. Нехай у базі даних збирається інформація про здоров'я приватних осіб, яка у більшості країн вважається конфіденційною. База даних потрібна, тому що ця інформація дозволяє ефективно робити діагностику. Якщо доступ до цієї бази з точки зору захисту інформації сильно обмежений, то в такій базі не буде користі для лікарів, які ставлять діагнози, і не буде користі від самої бази. Якщо доступ відкрити, то можливий витік конфіденційної інформації, за який через суд може бути поданий великий позов. Яким має бути оптимальне рішення?

Результатом рішення в наведених прикладах та інших аналогічних задачах є вибір правил розподілу і збереження інформації, а також поводження з інформацією, що й називається політикою безпеки.

Під поняттям ПБ інформації розуміється організована сукупність документованих керівних рішень, спрямованих на захист інформації й асоційованих з нею ресурсів системи. ПБ викладає систему поглядів, основних принципів, практичних рекомендацій і вимог, що закладаються в основу реалізованого в системі комплексу заходів із захисту інформації.

Формування ПБ є дуже складним аналітичним процесом, який важко формалізувати. Існують різні типи конкретних політик, причому деякі з них передбачають достатньо високий рівень формалізації. Більше того, існують точні доказові методи оцінки ПБ.

Дотримання ПБ має забезпечити виконання того компромісу між альтернативами, який вибрали власники цінної інформації для її захисту. Вочевидь, будучи результатом компромісу, ПБ ніколи не задовольнить усі сторони, що беруть участь у взаємодії з інформацією, що захищається. У той же час вибір ПБ - це кінцеве вирішення проблеми: що - добре і що - погано при роботі з цінною інформацією. Після прийняття такого рішення можна будувати захист, тобто систему підтримки виконання правил ПБ. Таким чином, побудована система захисту інформації добра, якщо вона надійно підтримує виконання правил ПБ. Навпаки, система захисту інформації погана, якщо вона ненадійно підтримує ПБ.

Таке вирішення проблеми захищеності інформації та проблеми побудови системи захисту дозволяє залучити точні математичні методи. Тобто довести, що дана система в заданих умовах підтримує ПБ. У цьому суть доказового підходу до захисту інформації, який дозволяє говорити про «гарантовано захищену систему». Смисл «гарантованого захисту» в тому, що при дотриманні початкових умов свідомо виконуються всі правила ПБ. Термін «гарантований захист» уперше зустрічається в стандарті міністерства оборони США щодо вимог до захищених систем («Оранжева книга»).

Відзначимо відмінність ПБ від уживаного поняття НСД. Перша відмінність полягає в тому, що політика визначає як дозволені, так і недозволені доступи. Друга відмінність - ПБ за своїм визначенням конструктивна, може бути основою визначення деякого автомата чи апарата для своєї реалізації.

Приклад 4.3. Сформулюємо просту політику безпеки в деякій установі. Ціль, що стоїть перед захистом - забезпечення таємності інформації. ПБ полягає в наступному: кожен користувач послуговується своїми і тільки своїми даними, не обмінюючись з іншими користувачами. Легко побудувати систему, що підтримує цю політику. Кожен користувач має свій персональний комп'ютер у персональній охоронюваній кімнаті, куди не допускаються сторонні особи. Легко бачити, що сформульована вище політика реалізується в цій системі. Будемо називати таку політику тривіальною розмежувальною (дискреційною) політикою.

ПБ визначається неоднозначно і, звичайно, завжди пов'язана з практичною реалізацією системи і механізмів захисту. Наприклад, ПБ у прикладі 4.3 може цілком змінитися, якщо в організації немає достатнього числа комп'ютерів і приміщень для підтримки цієї політики.

Побудова політики безпеки звичайно відповідає таким крокам:

1крок. В інформацію вноситься структура цінностей і проводиться аналіз ризику.

2крок. Визначаються правила для будь-якого процесу користування даним видом доступу до елементів інформації, що має дану оцінку цінностей.

Однак реалізація цих кроків є складним завданням. Результатом помилкового чи бездумного визначення правил ПБ, як правило, є руйнування цінності інформації без порушення політики. Таким чином, навіть добра система захисту може бути «прозорою» для зловмисника при поганій ПБ.

Розглянемо приклади.

Приклад 4.4. Нехай банківські рахунки зберігаються в зашифрованому вигляді у файлах ЕОМ. Для зашифрування, природно, використовується блокова система шифру, що для надійності реалізована поза комп'ютером і оперується за допомогою довіреної особи. Прочитавши в книгах про добрі механізми захисту, служба безпеки банку переконана, що якщо шифр стійкий, то зазначеним способом інформація добре захищена. Справді, прочитати її при надійному шифрі неможливо, але службовець банку, що знає стандарти заповнення рахунків і має доступ до комп'ютера, може замінити частину шифро-гексту у своєму рахунку на шифротекст у рахунку багатого клієнта. Якщо формати збіглися, то рахунок такого службовця з великою імовірністю зросте. У цьому прикладі гра йде на те, що в такій ситуації небезпека для цілісності інформації є значно вищою від небезпеки для порушення таємності, а обрана ПБ добре захищає від порушень таємності, але не орієнтована на небезпеку для цілісності.

Приклад 4.5. Якщо невдало вибрати ПБ, то можна показати, як користувач, що не має доступу до секретної інформації, реалізує канал витоку секретних даних про те, де в пустелі знаходиться колодязь з водою (нехай, для простоти, у розглянутій місцевості є тільки один колодязь). Отже, інформація про карту будь-якої ділянки пустелі є не-секретною, але координати колодязя є секретною інформацією. Для одержання секретної інформації користувач робить послідовність запитів у базу даних, причому кожен наступний запит (можна говорити про кроки алгоритму користувача) визначається відповіддю на попередній.

1 крок. Розбивається район (для зручності - прямокутник) на вертикальні смуги і робиться запит на ці ділянки в базу даних. Відповідно до вибраної ПБ відповідь подається у двох формах:

• відмова від показу карти, якщо вона секретна, оскільки користувачеві, що не має допуску до секретної інформації, база даних, природно, не повинна її показувати;

• представлення карти на екрані, якщо ділянка не містить колодязя. Якщо є відмова в доступі, то висновок - в даній смузі є колодязь.

2 крок. Смуга, де є колодязь (тобто де є відмова в доступі), розбивається на окремі ділянки по горизонталі, і знову робиться запит у базу даних. Відмова знову означає, що в даній ділянці є колодязь.

У результаті обчислюються координати колодязя, причому це можна зробити з будь-якою заданою точністю (залежно від рівня дискретизації ділянок пустелі). Таким чином, ПБ дотримана, однак відбувся витік секретної інформації.

Зрозуміло, що ПБ можна підкоригувати таким чином: нехай будь-який користувач одержує карту за запитом, але користувач з допуском до секретної інформації одержує карту з нанесеним колодязем, а користувач без такого доступу - без колодязя. У цьому випадку канал, побудований вище, не працює і ПБ надійно захищає інформацію.

Згідно з [17] під ПБ інформації слід розуміти набір законів, правил, обмежень, рекомендацій і т. ін., які регламентують порядок обробки інформації і спрямовані на захист інформації від певних загроз. Термін «політика безпеки» може бути застосований щодо організації, АС, ОС, послуги, що реалізується системою (набору функцій), і т. ін. Чим дрібніший об'єкт, до якого застосовується даний термін, тим конкретнішими і формальнішими стають правила. Далі для скорочення замість словосполучення «політика безпеки інформації» може використовуватись словосполучення «політика безпеки», а замість словосполучення «політика безпеки інформації, що реалізується послугою» - «політика послуги» і т. ін.

ПБ інформації в АС є частиною загальної політики безпеки організації і може успадковувати, зокрема, положення державної політиці ки у галузі захисту інформації. Для кожної АС ПБ інформації може бути індивідуальною і залежить від технології обробки інформації, що реалізується, особливостей ОС, фізичного середовища і багатьох інших чинників. Тим більше одна й та сама АС може реалізовувати декілька різноманітних технологій обробки інформації. Тоді і ПБ інформації в такій АС буде складеною, і її частини, що відповідають різним технологіям, можуть істотно відрізнятись.

ПБ інформації, що реалізуються різними КС, будуть відрізнятися не тільки тим, що реалізовані в них функції захисту можуть забезпечувати захист від різних типіїз загроз, а й у зв'язку з тим, що ресурси КС можуть істотно відрізнятись. Так, якщо операційна система оперує файлами, то СУБД має справу із записами, розподіленими в різних файлах.

Для визначення і формалізації процесу розробки ПБ в деякій організації звичайно необхідно розробляти два комплекти документів [28]:

1. Узагальнена політика (program-level).

2. Проблемно-орієнтована (окрема) політика (issue-specific).

Основна функція узагальненої ПБ є визначення програми ЗІ, призна-

чення відповідальних за її виконання осіб, формулювання цілей і об'єктів захисту, а також вироблення схеми для забезпечення додержання

розроблених правил і вказівок. Компонентами узагальненої ПБ вважаються

призначення, сфера поширення, визначення цілей ЗІ, розподіл відповідальності за виконання і методи забезпечення додержання правил.

Проблемно-орієнтована ПБ необхідна для виділення певних проблемних сфер і визначення позицій організації щодо них.

Якщо узагальнена ПБ описує глобальні аспекти ЗІ і її схему, то окремі ПБ розробляються для деяких видів діяльності й у деяких випадках для конкретних систем (наприклад, для захисту електронної кореспонденції). Створення життєздатної ПБ - важливе і складне завдання, яке вимагає розуміння цілей ЗІ, а також потенційної користі від її розробки.

Таким чином, до складу будь-якої СЗІ обов'язково має входи ПБ та набір апаратних і програмних компонент, використання яких регламентовано політикою, що забезпечує збереження інформації. Для більшої впевненості в надійності СЗІ необхідна також наявніс строгих доказів її повноти і коректності.

Основними етапами формального підходу до перевірки СЗІ н повноту і коректність є:

1) визначення об'єктів і цілей захисту;

2) розробка політики;

3) доведення того, що при її додержанні інформація не компро метується відповідно до п. 1;

4) визначення набору функцій для підтримки політики;

5) доведення того, що набір функцій забезпечує додержання по літики; і