Главная страница Случайная страница

КАТЕГОРИИ:

АвтомобилиАстрономияБиологияГеографияДом и садДругие языкиДругоеИнформатикаИсторияКультураЛитератураЛогикаМатематикаМедицинаМеталлургияМеханикаОбразованиеОхрана трудаПедагогикаПолитикаПравоПсихологияРелигияРиторикаСоциологияСпортСтроительствоТехнологияТуризмФизикаФилософияФинансыХимияЧерчениеЭкологияЭкономикаЭлектроника

Визначення, мета, завдання та види захисту інформації 7 страница

|

|

• СЗІ здатна виявляти й аналізувати несанкціоновані дії в реальному часі;

• політика ідентифікації та автентифікації, реалізована СЗІ, визначає атрибути користувача і послуги, для використання яких вони необхідні. Кожен користувач повинен однозначно ідентифікуватися СЗІ;

• перш ніж дозволити будь-якому користувачеві виконувати будь-які інші, контрольовані СЗІ, дії, СЗІ використовує захищений механізм одержання від певного зовнішнього джерела автентифікованого ідентифікатора цього користувача.

Підкреслимо, що способи і методи реалізації цих умов залежать від конкретних умов у КС і її властивостей.

5.2. Ідентифікація та автентифікація

Одним з найважливіших механізмів ЗІ є ідентифікація та автентифікація (ІА).

Відповідно до [8] термін ідентифікація використовується у двох значеннях: по-перше, це процедура присвоєння ідентифікатора об'єкту КС, а по-друге, це процедура встановлення відповідності між об'єктом і його ідентифікатором, тобто процедура упізнання. Ідентифікатор - це певний унікальний образ, ім'я чи число.

Автентифікація - це процедура перевірки належності пред'явленого ідентифікатора об'єкту КС, тобто встановлення чи підтвердження дійсності, ще - перевірка, чи є об'єкт, що перевіряється, або суб'єкт справді тим, за кого він себе видає.

Під безпекою (стійкістю) системи ідентифікації та автентифікації розуміється ступінь забезпечуваних нею гарантій того, що ЗЛ не здатний пройти автентифікацію від імені іншого користувача, тобто чим вища стійкість системи автентифікації, тим складніше ЗЛ розв'язати зазначену задачу. Система ІА є одним із ключових елементів інфраструктури захисту від НСД будь-якої інформаційної системи.

Розрізняють три групи методів автентифікації, базованих на наявності в кожного користувача:

• індивідуального об'єкта заданого типу;

• знань деякої інформації, відомої тільки йому і стороні, що перевіряє;

• індивідуальних біометричних характеристик.

До першої групи належать методи автентифікації, що використовують посвідчення, перепустки, магнітні карти тощо, які широко застосовуються для контролю доступу в приміщення, а також входять до складу програмно-апаратних комплексів захисту від НСД до засобів обчислювальної техніки.

До другої групи входять методи автентифікації, що використовують паролі. З економічних причин вони включаються як базові засоби захисту в багатьох програмно-апаратних комплексах захисту інформації. Усі сучасні ОС і багато додатків мають вбудовані механізми парольного захисту.

Останню групу становлять методи автентифікації, базовані на застосуванні устаткування для вимірювання і порівняння з еталоном заданих індивідуальних характеристик користувача: тембру голосу, відбитків пальців, структури райдужної оболонки ока та ін. Такі засоби дозволяють з високою точністю автентифікувати власника конкретної біометричної ознаки, причому «підробити» біометричні параметри практично неможливо. Однак значне поширення подібних технологій стримується високою вартістю необхідного устаткування.

Якщо в процедурі автентифікації беруть участь тільки дві сторони, що встановлюють дійсність одна одної, така процедура називається безпосередньою автентифікацією (direct password authentication). Якщо ж у процесі автентифікації беруть участь не тільки ці сторони, а й інші, допоміжні, говорять про автентифікації за участю довіреної сторони (trusted third party authentication). При цьому третю сторону виявлення і називають сервером автентифікації (authentication server) чи арбітром (arbitrator).

Отже, кінцева мета ІА - допуск об'єкта до інформації обмеженого користування у випадку позитивного результату перевірки чи відмова в допуску у випадку негативного результату. Об'єктами ІА можуть бути:

• особа (оператор, користувач, посадова особа);

• технічний засіб (термінал, ЕОМ і т. п.);

• документи;

• носії інформації;

• інформація на терміналі, табло і т. п.

ІА може здійснюватися людиною, апаратним пристроєм, програмою КС та ін. У захищених КС передбачається конфіденційність образів та імен об'єктів.

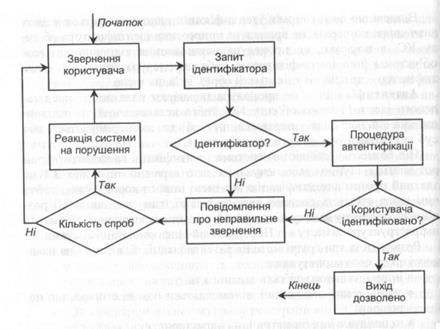

Загальна схема ІА подана на рис. 3

•

• Рис.3

Ясно, що в цій схемі основною ланкою є реалізація процедури встановлення особи. Ця процедура може реалізуватися різноманітними способами. Розглянемо деякі з них.

Найпоширенішою, традиційно сформованою і простою є система «ключ-замок», у якій власник ключа є об'єктом встановлення особи. Але ключ можна загубити, вкрасти, зняти копію і т. п. Інакше кажучи, ідентифікатор особи є відділеним від ключа фізично.

Іншим поширеним методом ІА є парольна схема. Для більш детального розгляду принципів побудови парольних систем сформулюємо кілька основних визначень.

Ідентифікатор користувача - певна унікальна кількість інформації, що дозволяє розрізняти індивідуальних користувачів парольної системи (проводити їх ідентифікацію). Часто ідентифікатор також називають ім'ям користувача чи ім'ям облікового запису користувача.

Пароль користувача - певна секретна кількість інформації, відома тільки користувачу і парольній системі, яку може запам'ятати користувач і пред'явити для проходження процедури автентифікації. Одноразовий пароль дає можливість користувачу одноразово пройти автентифікацію. Багаторазовий пароль може бути використаний для перевірки дійсності повторно.

Обліковий запис користувача - сукупність його ідентифікатора та його пароля.

База даних користувачів парольної системи містить облікові записи всіх користувачів даної парольної системи.

Під парольною системою будемо розуміти програмно-апаратний комплекс, що реалізує системи ІА користувачів АС на основі одноразових чи багаторазових паролів. Як правило, такий комплекс функціонує разом з підсистемами розмежування доступу і реєстрації подій. В окремих випадках парольна система може виконувати ряд додаткових функцій, зокрема генерацію і розподіл короткочасних (сеансо-мих) криптографічних ключів.

Основними компонентами парольної системи є:

• інтерфейс користувача;

• інтерфейс адміністратора;

• модуль сполучення з іншими підсистемами безпеки;

• база даних облікових записів.

Парольна система являє собою «передній край оборони» усієї СЗІ. Деякі її елементи (зокрема такі, що реалізують інтерфейс користувача) можуть бути розташовані в місцях, відкритих для доступу потенційного ЗЛ. Тому парольна система стає одним із перших об'єктів атаки при вторгненні ЗЛ в захищену систему.

Серед найпоширеніших загроз безпеки парольних систем зазначимо розголошення параметрів облікового запису через:

• підбір в інтерактивному режимі;

• підглядання;

• навмисну передачу пароля його власником іншій особі;

• захоплення бази даних парольної системи (якщо паролі не зберігаються в базі у відкритому вигляді, для їхнього відновлення може знадобитися підбір чи дешифрування);

• перехоплення переданої по мережі інформації про пароль;

• збереження пароля в доступному місці.

Більш активною загрозою є втручання у функціонування компонентів парольної системи через:

• упровадження програмних закладок;

• використання помилок, допущених на стадії розробки;

• виведення з ладу парольної системи.

Деякі з перерахованих типів загроз пов'язані з наявністю так званого людського фактора, який виявляється в тому, що користувач може:

• вибрати пароль, що легко запам'ятати і також легко підібрати;

• записати пароль, що складно запам'ятати, і покласти запис у доступному місці;

• увести пароль так, що його зможуть побачити сторонні;

• передати пароль іншій особі навмисно чи під впливом омани. На додачу до вищесказаного необхідно відзначити існування «парадокса людського фактора». Полягає він у тому, що користувач нерідко прагне виступати скоріше супротивником парольної системи, як і будь-якої системи безпеки, функціонування якої впливає на його робочі умови, ніж союзником системи захисту, тим самим послаблюючи її. Захист від зазначених загроз грунтується на ряді організаційно-технічних засобів і заходів.

У більшості систем користувачі мають можливість самостійно вибирати паролі чи одержують їх від системних адміністраторів. При цьому для

зменшення деструктивного впливу описаного вище людського фактора необхідно реалізувати ряд вимог до вибору і звання паролів (табл. 2).

Параметри для кількісної оцінки стійкості парольних систем наведено в табл. 3.

Як ілюстрацію розглянемо задачу визначення мінімальної потужності простору паролів (що залежить від параметрів А і L) відповідно до заданої імовірності підбору пароля протягом його терміну дії.

Задано Р = 10~9. Необхідно знайти мінімальну довжину пароля, що забезпечить його стійкість протягом одного тижня безупинних спроб підібрати пароль. Нехай швидкість інтерактивного підбору паролів V= 10 паролів/хв. Тоді протягом тижня можна перебрати

10 • 60 • 24 • 7 = 100 800 паролів.

Далі, з огляду на те, що параметри S, V, Т і Р зв'язані співвідношенням Р = VT/S, одержуємо

S = 100800/10" 9= 1, 008 ■ 10'6.

Отриманому значенню S відповідають пари: А = 26, L = 8 і А = 36,

Далі, з огляду на те, що параметри S, V, Т і Р зв'язані співвідношенням Р = VT/S, одержуємо

S = 100800/10" 9= 1, 008 ■ 10'6.

Отриманому значенню S відповідають пари: А = 26, L = 8 і А = 36,

. Зауважимо, що з цієї формули видно, що очікуваний безпечний час можна істотно збільшити, якщо до часу введення пароля додавати час затримки (тобто кожен наступний пароль дозволяється ввести не відразу, а через деякий час - час затримки). Саме така процедура завжди реалізується в КС з підвищеним рівнем захищеності. Крім того, в таких КС обов'язково обмежується кількість спроб введення пароля (наприклад, до трьох разів), тобто після останньої невдалої спроби доступ і введення паролів забороняється.

Існують різні модифікації парольних схем для підвищення їхньої ефективності. Так, істотно ускладнюється процес відгадування пароля, якщо в паролі на початку і наприкінці використовувати звичайні пробіли. Можна фіксувати номер входу в систему або продовження сеансу роботи. Тоді під час відсутності законного користувача можна знайти розбіжність. Існує схема паролів одноразового використання: є множина паролів, при вході у КС використовується один пароль і при виході він викреслюється. При наступному вході використовується наступний пароль із заданої множини. Надійність підвищується, але виникає проблема запам'ятовування паролів, збереження всього списку паролів, а також виявлення закону генерування паролів. Крім того, при виникненні помилки користувач опиняється у скрутному становищі.

Інша модифікація: пароль складається з двох частин. Одна запам'ятовується користувачем і вводиться вручну, інша зберігається на спеціальному носії (наприклад, на електронній картці), що далі вводиться у КС. Тут перевага полягає в тому, що у випадку втрати картки нею не можна скористатися.

Відомі ще модифікації парольної схеми: «запит-відповідь» і «рукостискання». У схемі «запит-відповідь» є набір запитань, що зберігаються у КС, причому всі користувачі знають відповіді на всі запитання. Коли користувач робить спробу входу у КС, ОС випадковим чином вибирає і задає йому деякі (чи всі) запитання. Правильні відповіді на запитання дають доступ у КС. «Рукостискання» відрізняється тим, що від користувача потрібно виконання якої-небудь дії (наприклад, запуску деякої програми), відомого тільки користувачеві і КС. Хоча всі ці модифікації забезпечують великий ступінь безпеки, вони все-таки складні і створюють певні незручності. Тому проблема зводиться до компромісу між ступенем безпеки і простотою використання.

Усі парольні системи мають такі недоліки:

• пароль необхідно періодично змінювати;

• він не повинен легко асоціюватися з користувачем;

• пароль необхідно запам'ятовувати (але тоді його можна забути) чи записувати (але тоді запис може потрапити до ЗЛ);

• якщо пароль розкритий, то не існує ефективного способу виявлення, ким він далі використовувався - користувачем чи ЗЛ;

• парольний файл повинен ретельно захищатися.

Парольні системи можуть також використовуватися для ІА інших об'єктів (технічних засобів, документів тощо).

Крім парольних схем існують і інші методи ІА. Найбільш важливим практичним завданням є ІА особи. Зупинимось на цій проблемі детальніше.

Що в повсякденному житті ідентифікує особу? На побутовому рівні це настільки звичний процес для людського мозку, що він відбувається миттєво на рівні підсвідомості, і ми навіть не звертаємо на цс уваги. Розпізнавання звичайно грунтується на зіставленні рис обличчя, тембру голосу, манер і т. п. з образами, що зберігаються в нашому мозку, а точніше в нашій пам'яті. Однак незважаючи на легкість, простоту і природність такої процедури, спроби реалізувати її технічними засобами наштовхуються на істотні труднощі. їх вирішенням займається нова наука - біометрика. Не слід плутати біометрику з іншою також досить новою наукою - біометрією, завданням якої є визначення й облік різних фізіологічних особливостей людського організму, у тому числі яких-небудь відхилень від норм, що дає змогу відстежувати розвиток певної хвороби чи оцінювати стан визначеного контингенту осіб.

З розвитком інформаційних технологій збільшилися можливості створення і збереження образів з метою проведення більш точної перевірки осіб і введення більшого числа параметрів, що перевіряються. Головним при розробці системи розпізнавання є природне прагнення підвищити точність відтвореного образу з метою автоматичного добору єдиного з множини потенційних образів, що зберігаються в пам'яті системи. Але тут виникає цілий ряд принципових питань.

Якою повинна буги точність відтворення образу?

Якою повинна бути різниця між образом дозволеної до доступу особи та образом потенційного порушника?

Яка імовірність появи порушника, образ якого досить близький до образу, що зберігається в пам'яті системи?

Оскільки відповідей на ці питання немає, доводиться визнати, що методи розпізнавання образів з метою застосування їх у ЗІ використовувати, принаймні поки що, недоцільно. Іншою важливою обставиною того, що методи ІА, які ґрунтуються на антропологічних чи фізіологічних ознаках, незастосовні, є те, що фактично вони не є конфіденційними - сталість їхнього збереження і незмінність рано чи пізно призведуть до їх розкриття.

Однак останні досягнення у сфері біометрики є досить оптимістичними для подальшого застосування, зокрема, в таких сферах, як ЗІ та матеріальних цінностей, кримінальна медицина, юридичне підтвердження прав власності чи користування, контроль та облік використання різних ресурсів тощо. Отже, розглянемо основні методи біометрики.

Незалежно від методу реалізації засоби біометрики зазвичай складаються із таких структурних компонентів:

• механізм автоматичного сканування інформативного параметра (характеристика особи);

• блок обробки отриманого сигналу (фільтрація, стиснення, формування і запам'ятовування образу);

• пристрій для зіставлення поточного образу з даними, що зберігаються в пам'яті;

• інтерфейсний вузол, що забезпечує взаємодію біометричного пристрою із системою, в якій даний пристрій є складовою.

Майже завжди до безпосереднього використання біометричних засобів вони проходять етап навчання, протягом якого створюються еталонні математичні образи осіб, що ідентифікуються вперше (реєстрація абонентів). Далі в процесі функціонування системи формування вже робочого образу, що використовується для зіставлення з еталонним, здійснюється багаторазово щоразу при кожній спробі особи увійти в систему.

Найважливішою класифікаційною ознакою біометричних засобів є фізіологічний параметр чи процес або ж їх комбінація, що лежать в основі створення математичного образу особи. При цьому найбільш придатними для цієї мети можуть вважатися лише такі характеристики, що відповідають двом найважливішими вимогам - унікальності і стійкості. Під унікальністю слід розуміти таку властивість фізіологічної характеристики, що дозволяє гарантовано виділяти кожну особу серед маси інших. Стійкість - це властивість фізіологічної характеристики, яка полягає в незмінності її в часі, її відтворюваність. Між унікальністю та стійкістю існує суперечливий зв'язок: унікальність можна підсилювати ускладненням образу, але лише до межі, що ще забезпечує відтворюваність образу даної особи як в часі, так і на тлі інших перешкоджаючих факторів.

В основному виділяють три типи біометричних систем, що реалізують фізіологічні, поведінкові і змішані методи розпізнавання. Фізіологічні методи ґрунтуються на статичних характеристиках людини, що є відносно стійкими, якщо звичайна людина не травмована. Найбільш поширеними серед методів цієї групи є методи розпізнавання за відбитками пальців, за формою долоні, за райдужною оболонкою ока, за сітківкою ока, за зображенням обличчя. Поведінкові методи ґрунтуються на оцінці певних дій користувача. Серед них можна виділити методи розпізнавання за підписом, за голосом і за манерою роботи на клавіатурі. Найбільш характерними комбінаціями фізіологічних і поведінкових методів є методи розпізнавання за відбитками пальців і голосом, за відбитками пальців і зображенням обличчя, за зображенням обличчя і голосом. Слід зазначити, що в даний час системи, робота яких базується на використанні поведінкових методів розпізнавання, не здатні забезпечити такий рівень захисту, який мають системи, що використовують фізіологічні характеристики. Насамперед це пов'язано з істотною залежністю поведінкових характеристик від факторів, що впливають на людину (здоров'я, настрій чи емоційний стан).

Для біометричних засобів, що використовуються у СЗІ, визначальними є такі характеристики, як надійність, пропускна здатність, ерго-номічність, толерантність, обсяг математичного образу, вартість. Вони формуються в процесі дослідження системи, і на їх основі оцінюється якість системи в цілому.

Однак все-таки статистика говорить про те, що хоча технічно багато з них можна реалізувати, спостерігається досить високий відсоток їх неправильного спрацьовування, внаслідок чого значного поширення вони поки що не набувають. У чому ж причина?

Для виконання процедури встановлення особи необхідний збіг образу, що знімається з особи користувача, з образом, що зберігається в пам'яті системи. Для відмови в доступі система повинна мати здатність відрізняти схожі образи. Таким чином, виникають дві задачі - допуск і відмова. Очевидно, що для розв'язання задачі про допуск не потрібно великого обсягу інформації (більш того - чим менше, тим краще), для відмови ж потрібно інформації значно більше (чим більше, тим краще).

Надійність систем розмежування доступу в СЗІ прийнято оцінювати за такими показниками:

• рівень неправильного дозволу на допуск (РНДД);

• рівень неправильної відмови в допуску (РНВД).

РНДД - це виражене у відсотках число помилкових допусків системою неавторизованих осіб за певний період функціонування системи. РНВД - це виражене у відсотках число помилкових відмов системи авторизованим особам за певний період функціонування системи. Очевидно, між ними існує взаємообернений зв'язок - підвищуючи чугли-вість системи, збільшують значення РНВД, водночас зменшуючи РННД. Ясно, що для кожної біометричної системи необхідно знаходити певний оптимум, відповідно до якого величина сумарних помилок повинна бути мінімальною. Варто також наголосити, що можуть бути випадки, коли визначальним є лише один із наведених показників.

Пропускна здатність є також важливою характеристикою засобів біометрики, і іноді саме цей показник стає вирішальним при виборі того чи іншого засобу. Зміст його, як і обсягу математичного образу, очевидний. Між ними також існує очевидна пряма залежність. Вартість біометричного засобу є одним з найважливіших його показників для якості захисту в системі, хоча, здавалося б, прямий зв'язок між ними відсутній. Щодо ергономічності і толерантності відзначимо, що кожен біометричний пристрій повинен задовольняти хоча б мінімальні вимоги зручності у користуванні, універсальності, естетичності і гігієни. Крім того, сам процес розпізнавання не повинен викликати в користувачів відчуття дискомфорту, страху та інших неприємних відчуттів.

Тепер розглянемо найбільш відомі і поширені методи і засоби сучасної біометрики.

Розпізнавання за формою долоні. Процедура ідентифікації дуже зручна для користувача: досить лише покласти руку на пластину з опорними штирями для фіксації долоні. По краях контактної поверхні розташовані дзеркальні пластинки, на які направляється об'єктив відеокамери, що дозволяє одержувати тривимірне зображення. На основі оцифрованого чорно-білого зображення у вимірювальному блоці визначаються числові характеристики таких величин, як довжина і ширина пальців, площа і висота долоні, відстань між фіксованими точками на долоні і т. ін. На сьогоднішній день відомі такі характеристики цього пристрою: сканування руки і видача результату займає близько 1, 5 с, обсяг пам'яті для ідентифікаційного шаблону - 9-24 байт, у запам'ятовуючому пристрої може зберігатися близько 2000 таких шаблонів, РНВД і РНДД близько 0, 1 %.

Переваги:

• простота;

• висока пропускна здатність;

• порівняно низька вартість.

• Недоліки:

• велика варіабельність форми долоні не тільки протягом життя людини, але і за відносно короткі терміни;

• негігієнічний, що призводить до забруднення, що знижує чутливість пристрою;

• відносно низькі показники РНВД та РНДД. Розпізнавання за відбитками пальців (дактилоскопія). Система

функціонує подібно до системи розпізнавання за формою долоні. Відмінність зводиться лише до того, що інформаційний обсяг зображення після оцифровки становить 250 кбайт. Оцифрований образ надходить до процесора, де він додатково обробляється, після чого створюється унікальна характеристика відбитка обсягом близько 1 кбайт. Весь процес реєстрації в сучасних системах триває близько 10 с. Для сучасних пристроїв РНВД може становити до 0, 1 %, однак РНДД становить всього 0, 0001 %. Вартість устаткування дуже залежить від числа терміналів. На сьогодні цей метод займає близько 80 % ринку засобів біометрики. Переваги:

• простота;

• надійність;

• ергономічність;

• толерантність;

• висока пропускна здатність;

• низька вартість.

Недоліки:

• негігієнічність;

• низький показник РНВД.

Варто зазначити, що проблема негігієнічності частково вирішена -зараз відомі пристрої, в яких реалізовано безконтактний варіант дактилоскопії з використанням акустичних чи інфрачервоних датчиків.

Розпізнавання за райдужною оболонкою ока. Сучасна апаратура дозволяє аналізувати райдужну оболонку ока на відстані 30-45 см. Відомо, що вона має унікальну структуру, яка майже не змінюється протягом усього життя. У порівнянні з відбитком пальця вона в 6 разів інформативніша. Крім того, знову-таки в порівнянні з відбитком пальця, її неможливо змінити хірургічним шляхом. Для розпізнавання використовується певний фрагмент ока, за результатом аналізу якого формується 256-бітний код. Час розрахунку даного коду близько 100 мс, РНДД - 0, 0078 %, РНВД - 0, 00066 %.

Переваги:

• винятково висока надійність;

• високі показники РНДД і РНВД. Недоліки:

• необхідний час для навчання персоналу;

• час на підготовку об'єктива (самостійне направлення на око) близько 35 с, тобто низька пропускна здатність;

• висока вартість;

• сильна залежність загальної вартості від числа терміналів;

• зміна стану освітленості приміщення.

Розпізнавання за зображенням обличчя. Аналіз обличчя при реєстрації і перевірці починається з фіксації обличчя. Потім локалізуються очі, перевіряється розташування очей відносно характерних зон обличчя і обчислюються п параметрив певних точках обличчя. <)держана сукупність параметрів використовується для формування індивідуального цифрового образу, надалі заноситься в пам'ять і використовується для порівняння з поточним. Є можливість змінювати масштаб зображення обличчя, розгорнути його в ту чи іншу сторону і перетворити його в набір цифрових кодів. Мінімальна пропускна здатність системи - 10 облич на секунду.

Переваги:

• низька вартість;

• зручність у користуванні;

• висока інтеграційна здатність;

• висока пропускна здатність;

• безконтактність розпізнавання;

• широкий спектр можливого використання. Недоліки:

• обличчя людини постійно змінюється;

• сильний вплив різних факторів (зачіска, положення голови, освітлення і т. п.) на формування поточного образу;

• існування двійників.

Лицьова термографія. Як показали дослідження, вени й артерії обличчя кожної людини утворюють унікальну температурну карту -термограму. Відомо також, що на точність термограм не впливає ні висока температура тіла, ні охолодження шкіри тіла обличчя в морозну погоду, ні природне старіння організму людини, навіть близнюки мають унікальні термограми. На використанні такої інформації і базується метод лицьової термографії. За надійністю і тимчасовими витратами він подібний до дактилоскопічного методу. Сканування обличчя здійснюється спеціальною інфрачервоною камерою. Сучасні системи лицьової термографії забезпечують майже 100 % точності розпізнавання. За основними характеристиками ці системи схожі на системи розпізнавання за райдужною оболонкою ока, що означає, що їх обдурити практично неможливо.

Переваги:

• винятково висока надійність;

• високі показники РНВД і РНДД;

• простота;

• ергономічність;

• толерантність;

• висока пропускна здатність.

Недолік:

• висока вартість.

Розпізнавання за голосом. Цей тип розпізнавання найбільш зручний з точки зору можливості розпізнавання на значних відстанях. Система ідентифікації здійснює запис мови, дискретизацію з частотою 8 кгц і цифрову обробку цього запису, що дозволяє визначити до 20 різних параметрів мови. Користувач вимовляє фразу тривалістю 1-3 с. Створений потім образ може бути записаний на картку SmartCard. Надалі користувач при вході в приміщення, що захищається, вставляє картку у зчитувач і вимовляє умовну фразу. Система порівнює звукові образи і приймає рішення про допуск. Компактність представлення звукового образу дозволяє змонтувати практично необмежену кількість пропускних пунктів і, отже, обслуговувати практично необмежену кількість користувачів. Обсяг математичного шаблону -до 8 Кбайт, РНВД - 0, 2 %, РНДД - до 0, 1 %. Обсяг вибірки навчання - від 15 до ЗО повторень контрольної фрази, час прийняття рішення -від 5 до 10 с. Високонадійне розпізнавання людини за голосом поки що залишається невирішеною проблемою. Основні труднощі полягають у великій розмаїтості проявів голосу однієї людини: він може змінюватися від настрою, емоційного стану, віку і т. п. Така багатоваріантність створює проблеми при виділенні тих особливостей, що є суто індивідуальними. Крім того, існує ще проблема виключення шумового компонента, що ще до кінця не вирішена.

Розпізнавання за підписом. Технологія методу базується на унікальності біометричних характеристик руху людської руки під час писання. Користувач, використовуючи стандартний дігітайзер (електронний планшет) і ручку, імітує рухи руки, аналогічні його рухам, коли він ставить підпис, а система зчитує параметри руху і на їхній основі створює шаблон обсягом до 3 кбайт. При збігу підпису з еталоном система прикріплює до особи таку інформацію, як ім'я користувача (ідентифікатор, адреса електронної пошти), поточні час і дату, параметр підпису, то включають до 40 характеристик динаміки руху - напрямок, швидкість, прискорення, час написання, характеристики звукових коливань, іцо поширюються у твердому середовищі, і статистичний образ підпису.

Для настроювання систем попередньо зареєстрований користувач кілька разів ставить свій підпис, що дає змогу отримати середні показники і довірчий інтервал. На основі цих значень, що являють собою шаблон, система обчислює ступінь відповідності характеристик нового підпису із шаблоном. Кожна організація може встановити свої РНДД і РНВД, що залежить від цінності інформації, яка захищається. Час ухвалення рішення - 3 с, процедура звична і зручна.

Розпізнавання за клавіатурним почерком. Робота таких пристроїв базується на обліку сил натискання клавіш (швидкості натискання однієї), часових інтервалів між натисканнями клавіш, часу їхнього утримання і часу взаємного перекриття. Ідентифікація здійснюється на фіксованих ключових фразах від 20 до 120 символів. Ключові фрази мають вигляд осмислених речень, зручних для запам'ятовування. Допускаються поодинокі помилки при введенні символів. Система рекомендується для осіб, що мають стійкий клавіатурний почерк (здатні вводити не менше 3 символів на секунду, працюючи декількома пальцями).